Сколько владельцев можно вписать в ПТС?

Паспорт транспортного средства (ПТС) содержит подробные сведения о его технических характеристиках и владельце. Без этого документа транспорт не может быть зарегистрирован и допущен к эксплуатации. Если происходит изменение характеристик автомобиля, таких как цвет или конструкция машины, либо меняется владелец, эти сведения необходимо отразить в ПТС.

Уважаемый читатель! Статья описывает наиболее частые юридические проблемы и способы их решения. Если Вы хотите узнать, как решить именно Вашу проблему — обращайтесь за бесплатной помощью к консультанту:

Москва, Московская область: +7 (499) 288-72-46 СПб, Ленинградская область: +7 (812) 317-60-18 Регионы, Федеральный номер: +8 (800) 500-27-29 доб. 859КРУГЛОСУТОЧНО, БЕСПЛАТНО, БЫСТРО

При продаже или дарении машины информацию о новом собственнике вносят в ПТС после того, как подписан договор.

Сколько владельцев можно вписать в ПТС?

Вписать в ПТС можно не более 6 владельцев. Но даже если места в паспорте больше нет, это не значит, что продать машину нельзя. Как любой иной документ, ПТС можно заменить, имея для этого достаточные основания.

Как вписать в ПТС нового владельца?

Правила заполнения ПТС установлены Приказом МВД № 496. На основании этого документа после продажи автомашины нужно вписать в ПТС данные нового владельца. Заполняют по правилам следующие строки:

- наименование собственника — указывают ФИО нового владельца;

- адрес – место его регистрации;

- дата продажи или дарения транспортного средства;

- документ на право собственности – вписывают реквизиты договора купли-продажи или дарения.

Эти данные обычно заполняет новый хозяин машины. Также в документе должны быть подписи прежнего и нынешнего собственников. Если автомобиль продан организации, то можно заверить данные печатью.

Важно: продавцу следует сделать копию ПТС, заполненного в момент продажи, и хранить ее вместе с договором купли-продажи на случай различных спорных ситуаций, которые могут возникнуть.

Снимать автомашину с учета в Госавтоинспекции прежний собственник не обязан. А вот новый владелец должен подать заявление об изменении регистрационных данных машины в срок до 10 суток с момента подписания договора купли-продажи. Если он в установленный отрезок времени автомобиль на свое имя не зарегистрирует, а пользоваться им начнет, то прежнему хозяину могут приходить уведомления о штрафах, оформленных в результате видеофиксации. Кроме того, последний обязан будет платить транспортный налог до тех пор, пока машина числится за ним. В этом случае ему следует обратиться в ГИБДД с заявлением о прекращении регистрации автомобиля.

Совет: если перерегистрировать транспортное средство в день продажи, то прежнему собственнику можно избежать дополнительных хлопот.

Закончилось место в ПТС — как вписать нового владельца?

Если автомобиль продавался несколько раз, то новому владельцу полезно будет знать, как поступить в ситуации, когда в ПТС закончилось место и вписать нового хозяина при дальнейшей продаже уже некуда. Решить этот вопрос достаточно легко. Можно заменить ПТС при оформлении регистрации автомашины. Новый владелец автомобиля предъявляет в Госавтоинспекции договор купли-продажи, квитанцию об оплате госпошлины за замену паспорта и сдает закончившийся ПТС. В выданном ему новом паспорте он будет записан первым собственником. Обратиться с заявлением о замене ПТС может и старый владелец.

Важно: отказать в регистрации по причине заполненного ПТС инспектор не имеет права, так же как и требовать, чтобы ПТС заменил прежний владелец.

Не следует путать новый паспорт с дубликатом, который выдается хозяину машины при краже или потере ПТС. Если при продаже продавец предъявляет дубликат паспорта, покупателю неплохо бы выяснить, в связи с какими обстоятельствами он выдан. Хотя законодательство не запрещает заключать договор купли-продажи по дубликату, покупателю лучше удостовериться в добросовестности продавца и проверить ПТС.

Например, автомобиль может находиться в залоге, владелец заявляет об утере ПТС, получает дубликат и продает машину. Владелец залога может потребовать признать сделку недействительной. Хотя суды в таких случаях чаще всего и встают на сторону покупателя, считая его добросовестным приобретателем, но времени и нервов можно потратить немало.

Сведения обо всех хозяевах автомобиля, которые отражены в ПТС, могут быть полезны лицу, желающему приобрести машину. Если автомобиль часто переходит из одних рук в другие, есть повод задуматься, почему это происходит и стоит ли его покупать.

Уважаемый читатель! Статья описывает наиболее частые юридические проблемы и способы их решения. Если Вы хотите узнать, как решить именно Вашу проблему — обращайтесь за бесплатной помощью к консультанту:

Москва, Московская область: +7 (499) 288-72-46КРУГЛОСУТОЧНО, БЕСПЛАТНО, БЫСТРО

Сохраните статью в 2 клика:

Ответ на Ваш вопрос, возможно, находится здесь

| Москва, ул. Перерва, д. 21 | МО ГИБДД ТНРЭР № 4 | Круглосуточно | +7 (495) 349-05-41 |

Москва, ул. Вагоноремонтная, д. 27 Вагоноремонтная, д. 27 | МО ГИБДД ТНРЭР № 1 | 9.00 — 18.00 (пн. — чт.) 9.00 — 17.00 (пт.) Сб. и вс. — выходной | +7 (495) 484-93-20 |

| Москва, Волховский переулок, д.16/20, стр.3 | МО ГИБДД ТНРЭР № 1 | 8.00 — 20.00 (вт.) 8.00 — 18.00 (ср. — пт.) 8.00 — 17.00 (сб.) Пн. и вс. — выходной | +7 (499) 261-10-95 |

| Москва, ул. Верхняя Красносельская, д.15 А | МО ГИБДД ТНРЭР № 1 | 8.00 — 20.00 (вт.) 8.00 — 18.00 (ср. — пт.) 8.00 — 17.00 (сб.) Пн. и вс. — выходной | +7 (499) 264-32-53 |

| Москва, Посланников переулок, д. 20 | МО ГИБДД ТНРЭР № 1 | 8.00 — 20.00 (вт.) 8.00 — 18.00 (ср. — пт.) 8.00 — 17.00 (сб.) Пн. и вс. — выходной | +7 (499) 265-11-36 |

| Москва, Сигнальный проезд, д. 9 | МО ГИБДД ТНРЭР № 3 | 8.00 — 20.00 (ежедневно) | +7 (499) 903-69-80 +7 (499) 903-62-54 |

| Москва, проспект Мира, д. 207, кор. 1 | МО ГИБДД ТНРЭР № 3 | 8. 00 — 17.00 (вт. — сб.)

Пн. и вс. — выходной 00 — 17.00 (вт. — сб.)

Пн. и вс. — выходной | +7 (499) 187-17-57 |

| Москва, ул. Юности, д. 3 | МО ГИБДД ТНРЭР № 3 | 8.00 — 20.00 (вт.) 8.00 — 18.00 (ср. — пт.) 8.00 — 17.00 (сб.) Пн. и вс. 9.00 — 18.00 (только через госуслуги) | +7 (495) 375-16-11 |

| Москва, ул. 50-летия Октября, д. 6, кор. 1 | МО ГИБДД ТНРЭР № 5 | 8.00 — 20.00 (ежедневно) Вс. только через госуслуги | +7 (495) 439-16-24 |

| Москва, Хорошевское шоссе, д. 40 | МО ГИБДД ТНРЭР № 2 | 8.00 — 20.00 (вт.) 8.00 — 18.00 (ср. — пт.) 8.00 — 17.00 (сб.) Пн. и вс. — выходной | +7 (495) 940-11-19 |

| Москва, ул. Твардовского, д. 8, кор. 5 | МО ГИБДД ТНРЭР № 2 | Для юридических лиц 9.00 — 18.00 (пн. — чт.) 9.00 — 17.00 (пт.) Сб. и вс. — выходной Для физических лиц Круглосуточно (20.00 — 8.00 только через госуслуги) | +7 (499) 740-14-15 |

| Москва, ул. Нагатинская, д. 2, стр. 3 | МО ГИБДД ТНРЭР № 4 | 8. 00 — 20.00 (вт.)

8.00 — 18.00 (ср. — пт.)

8.00 — 17.00 (сб.)

Пн. 8.00 — 18.00 только через госуслуги

Вс. — выходной 00 — 20.00 (вт.)

8.00 — 18.00 (ср. — пт.)

8.00 — 17.00 (сб.)

Пн. 8.00 — 18.00 только через госуслуги

Вс. — выходной | +7 (499) 782-24-10 |

| Москва, ул. Академика Глушко, д. 13 | МО ГИБДД ТНРЭР № 5 | 8.00 — 20.00 (ежедневно) | +7 (495) 711-81-03 |

| Москва, ул. Лобненская, д. 20 | МО ГИБДД ТНРЭР № 1 | 8.00 — 20.00 (ежедневно) | +7 (495) 485-41-06 |

Сколько записей входит в птс

Сколько владельцев можно вписать в ПТС?

Паспорт транспортного средства (ПТС) содержит подробные сведения о его технических характеристиках и владельце. Без этого документа транспорт не может быть зарегистрирован и допущен к эксплуатации. Если происходит изменение характеристик автомобиля, таких как цвет или конструкция машины, либо меняется владелец, эти сведения необходимо отразить в ПТС.

Уважаемый читатель! Статья описывает наиболее частые юридические проблемы и способы их решения. Если Вы хотите узнать, как решить именно Вашу проблему — обращайтесь за бесплатной помощью к консультанту:

859

859

КРУГЛОСУТОЧНО, БЕСПЛАТНО, БЫСТРО

При продаже или дарении машины информацию о новом собственнике вносят в ПТС после того, как подписан договор. Договор оформляется в простой письменной форме, нотариально заверять его не нужно. Для его составления можно воспользоваться услугами юриста, в стоимость которых входит и заполнение ПТС. Поскольку паспорт является правоустанавливающим документом, можно внести в договор условие о передаче ПТС одновременно с автомобилем.

Сколько владельцев можно вписать в ПТС?

Вписать в ПТС можно не более 6 владельцев. Но даже если места в паспорте больше нет, это не значит, что продать машину нельзя. Как любой иной документ, ПТС можно заменить, имея для этого достаточные основания.

Как вписать в ПТС нового владельца?

Правила заполнения ПТС установлены Приказом МВД № 496. На основании этого документа после продажи автомашины нужно вписать в ПТС данные нового владельца. Заполняют по правилам следующие строки:

- наименование собственника — указывают ФИО нового владельца;

- адрес – место его регистрации;

- дата продажи или дарения транспортного средства;

- документ на право собственности – вписывают реквизиты договора купли-продажи или дарения.

Эти данные обычно заполняет новый хозяин машины. Также в документе должны быть подписи прежнего и нынешнего собственников. Если автомобиль продан организации, то можно заверить данные печатью.

Важно: продавцу следует сделать копию ПТС, заполненного в момент продажи, и хранить ее вместе с договором купли-продажи на случай различных спорных ситуаций, которые могут возникнуть.

Снимать автомашину с учета в Госавтоинспекции прежний собственник не обязан. А вот новый владелец должен подать заявление об изменении регистрационных данных машины в срок до 10 суток с момента подписания договора купли-продажи. Если он в установленный отрезок времени автомобиль на свое имя не зарегистрирует, а пользоваться им начнет, то прежнему хозяину могут приходить уведомления о штрафах, оформленных в результате видеофиксации. Кроме того, последний обязан будет платить транспортный налог до тех пор, пока машина числится за ним. В этом случае ему следует обратиться в ГИБДД с заявлением о прекращении регистрации автомобиля.

Совет: если перерегистрировать транспортное средство в день продажи, то прежнему собственнику можно избежать дополнительных хлопот.

Закончилось место в ПТС — как вписать нового владельца?

Если автомобиль продавался несколько раз, то новому владельцу полезно будет знать, как поступить в ситуации, когда в ПТС закончилось место и вписать нового хозяина при дальнейшей продаже уже некуда. Решить этот вопрос достаточно легко. Можно заменить ПТС при оформлении регистрации автомашины. Новый владелец автомобиля предъявляет в Госавтоинспекции договор купли-продажи, квитанцию об оплате госпошлины за замену паспорта и сдает закончившийся ПТС. В выданном ему новом паспорте он будет записан первым собственником. Обратиться с заявлением о замене ПТС может и старый владелец.

Важно: отказать в регистрации по причине заполненного ПТС инспектор не имеет права, так же как и требовать, чтобы ПТС заменил прежний владелец.

Не следует путать новый паспорт с дубликатом, который выдается хозяину машины при краже или потере ПТС. Если при продаже продавец предъявляет дубликат паспорта, покупателю неплохо бы выяснить, в связи с какими обстоятельствами он выдан. Хотя законодательство не запрещает заключать договор купли-продажи по дубликату, покупателю лучше удостовериться в добросовестности продавца и проверить ПТС.

Например, автомобиль может находиться в залоге, владелец заявляет об утере ПТС, получает дубликат и продает машину. Владелец залога может потребовать признать сделку недействительной. Хотя суды в таких случаях чаще всего и встают на сторону покупателя, считая его добросовестным приобретателем, но времени и нервов можно потратить немало.

Сведения обо всех хозяевах автомобиля, которые отражены в ПТС, могут быть полезны лицу, желающему приобрести машину. Если автомобиль часто переходит из одних рук в другие, есть повод задуматься, почему это происходит и стоит ли его покупать. Возможно, при эксплуатации машины возникают проблемы, из-за чего владельцы спешат поскорее от нее избавиться. Поэтому при покупке стоит внимательно изучить эту информацию и только после этого принимать решение о заключении сделки.

Возможно, при эксплуатации машины возникают проблемы, из-за чего владельцы спешат поскорее от нее избавиться. Поэтому при покупке стоит внимательно изучить эту информацию и только после этого принимать решение о заключении сделки.

Уважаемый читатель! Статья описывает наиболее частые юридические проблемы и способы их решения. Если Вы хотите узнать, как решить именно Вашу проблему — обращайтесь за бесплатной помощью к консультанту:

Москва, Московская область: +7 (499) 288-72-46 СПб, Ленинградская область: +7 (812) 317-60-18 Регионы, Федеральный номер: +8 (800) 500-27-29 доб. 859КРУГЛОСУТОЧНО, БЕСПЛАТНО, БЫСТРО

Сохраните статью в 2 клика:

Ответ на Ваш вопрос, возможно, находится здесь

passus.ru

Сколько мест для владельцем минимум бывает в ПТС?

обманывают, 6 по моему. а дубликат делают когда место для новых владельцев заканчивается или птс потерял

6 мест для записи в ПТС. Первое как правило минусуем, т. к. это либо представительство компании, либо автосалон или ИПшник или частник который машину ввез в страну.

Первое как правило минусуем, т. к. это либо представительство компании, либо автосалон или ИПшник или частник который машину ввез в страну.

в ПТС 6 граф для записи собственника. но бывает и так, что автосалоны перепродают друг другу новую машину несколько раз. и когда абсолютно новую машину покупает человек, его вписывают в оригинал ПТС последним. а в ПТС места уже нет

touch.otvet.mail.ru

«На что обращать внимание в ПТС? » – Яндекс.Кью

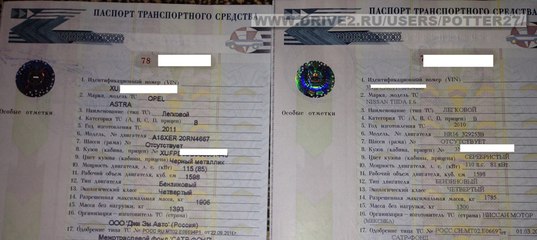

1. Убедитесь, что продавец — хозяин автомобиля. Он должен быть вписан в ПТС, а машина — стоять на учёте. Для этого попросите у продавца паспорт и сравните данные с теми, что указаны в последнем поле с владельцами.

2. Сопоставьте VIN-код автомобиля с указанным в документе, чтобы убедиться, что ПТС именно от этой машины. Перед тем как ехать на осмотр, выясните, где у выбранной модели находится VIN-код, чтобы не искать его на месте. Чаще всего он находится на стойке водительской двери, под лобовым стеклом, на моторном щите, на чашке или под пассажирским сиденьем.

3. Проверьте корректность характеристик, указанных в объявлении. Нередко продавцы намеренно или случайно указывают неправильные данные — год, объём двигателя, мощность и другие параметры.

4. Проверьте, что перед вами — оригинал ПТС или его дубликат. Для этого посмотрите пункт № 23 «Наименование организации, выдавшей паспорт» внизу первой страницы: оригинал выдаётся заводом-изготовителем или таможней, а дубликат — всегда ГИБДД. Изготовитель выдаёт ПТС в том случае, если автомобиль собран в России. Таможня — в том случае, если машина ввезена из-за границы.

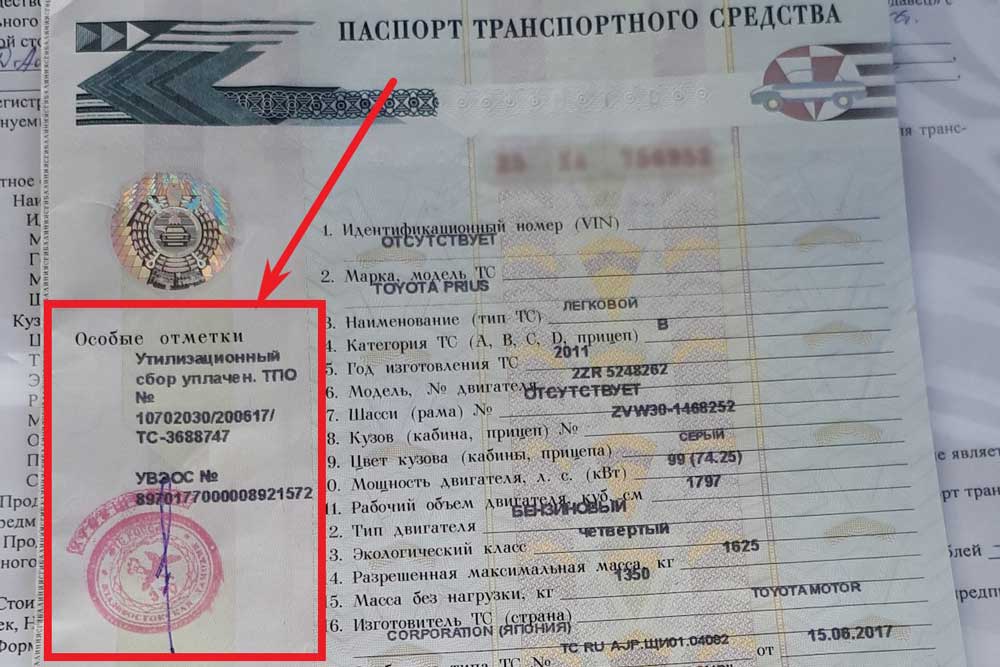

Дубликат ПТС сопровождается особой отметкой и — в редких случаях — печатью на первой странице. В особой отметке обращайте внимание на дату выдачи предыдущего документа, она должна совпадать с годом автомобиля, иначе перед вами дубликат дубликата. Есть исключения в виде подержанных автомобилей, ввезённых из-за границы. В этом случае дату выдачи предыдущего документа нужно сравнить с датой ввоза.

5. Информация о владельцах. Сколько их было, как долго они владели машиной, ставилась ли машина на учёт и в каких городах. На этом этапе часто возникают расхождения с «легендой» продавца.

Сколько их было, как долго они владели машиной, ставилась ли машина на учёт и в каких городах. На этом этапе часто возникают расхождения с «легендой» продавца.

6. Обратите внимание на особые отметки, которые располагаются в левом столбце каждой страницы. Их ставят в ГИБДД или на таможне, и каждая будет сопровождаться подписью и печатью. Никакого единого реестра таких отметок нет: вписывается то, что органы посчитают нужным. https://uchebnik.avto.ru/check-pts/

yandex.ru

сколько максимум хозяев может быть в птс автомобиля???

Сколько угодно. Только при выдаче дубликата ПТС в случае, если места не хватает, обязательно указывается номер предыдущего.

хоть скока, закончится место поменяют

В стандартный бланк ПТС вмещается 5 хозяев: 1 на первой станичке и по 2 на 2-й и 3-й. Ой кажется есть ещё и 4-я страничка.

Смотря какие отметки были, и сколько. До 7-ми. При отсутствии места автоматически выдают новый птс, при регистрации нового владельца.

бесконечно много, замена птс 600р

Пока бумага не кончится. Как говорится, столько, сколько нужно.

Как говорится, столько, сколько нужно.

вопросы возникают сразу . типо машина в росии с 2005 года а по 2му ПТС хозяин с 2010. проблемно продать.

touch.otvet.mail.ru

«На что обращать внимание в ПТС? » – Яндекс.Знатоки

1. Убедитесь, что продавец — хозяин автомобиля. Он должен быть вписан в ПТС, а машина — стоять на учёте. Для этого попросите у продавца паспорт и сравните данные с теми, что указаны в последнем поле с владельцами.

2. Сопоставьте VIN-код автомобиля с указанным в документе, чтобы убедиться, что ПТС именно от этой машины. Перед тем как ехать на осмотр, выясните, где у выбранной модели находится VIN-код, чтобы не искать его на месте. Чаще всего он находится на стойке водительской двери, под лобовым стеклом, на моторном щите, на чашке или под пассажирским сиденьем.

3. Проверьте корректность характеристик, указанных в объявлении. Нередко продавцы намеренно или случайно указывают неправильные данные — год, объём двигателя, мощность и другие параметры.

4. Проверьте, что перед вами — оригинал ПТС или его дубликат. Для этого посмотрите пункт № 23 «Наименование организации, выдавшей паспорт» внизу первой страницы: оригинал выдаётся заводом-изготовителем или таможней, а дубликат — всегда ГИБДД. Изготовитель выдаёт ПТС в том случае, если автомобиль собран в России. Таможня — в том случае, если машина ввезена из-за границы.

Дубликат ПТС сопровождается особой отметкой и — в редких случаях — печатью на первой странице. В особой отметке обращайте внимание на дату выдачи предыдущего документа, она должна совпадать с годом автомобиля, иначе перед вами дубликат дубликата. Есть исключения в виде подержанных автомобилей, ввезённых из-за границы. В этом случае дату выдачи предыдущего документа нужно сравнить с датой ввоза.

5. Информация о владельцах. Сколько их было, как долго они владели машиной, ставилась ли машина на учёт и в каких городах. На этом этапе часто возникают расхождения с «легендой» продавца.

6. Обратите внимание на особые отметки, которые располагаются в левом столбце каждой страницы. Их ставят в ГИБДД или на таможне, и каждая будет сопровождаться подписью и печатью. Никакого единого реестра таких отметок нет: вписывается то, что органы посчитают нужным. https://uchebnik.avto.ru/check-pts/

Их ставят в ГИБДД или на таможне, и каждая будет сопровождаться подписью и печатью. Никакого единого реестра таких отметок нет: вписывается то, что органы посчитают нужным. https://uchebnik.avto.ru/check-pts/

yandex.ru

«Что делать, если закончилось место в ПТС?» – Яндекс.Кью

Для того чтобы получить дубликат ПТС, выдаваемый в качестве замены старого паспорта, водителю необходимо обратиться в регистрирующий орган со следующими документами:

Паспорт гражданина, который заявляет требование о необходимости замены паспорта транспортного средства. В качестве заявителя, согласно Положению о ПТС, может выступать собственник или владелец автомобиля.

Заявление, типовой бланк которого предоставляется гражданам дежурными должностными лицами. Заявление заполняется в единственном экземпляре, оно должно содержать в себе просьбу гражданина о замене паспорта.

Бумага не должна содержать помарок, зачеркиваний, исправлений.Не допускается наличие лишних запятых, букв, цифр или каких-либо иных обозначений. Если гражданин, который явился в орган для смены ПТС, не уверен, что сможет правильно заполнить заявление, то его может самостоятельно оформить специалист, работающий в пункте регистрации, за отдельную плату.

Если гражданин, который явился в орган для смены ПТС, не уверен, что сможет правильно заполнить заявление, то его может самостоятельно оформить специалист, работающий в пункте регистрации, за отдельную плату.

Старый ПТС, в котором заполнены все пустые строки, необходимо сдать в орган ГИБДД. Должностное лицо, принявшее документ, требующий замены, осматривает его и сверяет данные с электронной базой. Сведения об автомобиле, зафиксированные в паспорте, должны строго соответствовать регистрационным данным транспортного средства.

Особое внимание при замене уделяется информации о цвете, номере кузова, номере двигателя, дате изготовления автомобиля. Должностное лицо сверяет данные, зафиксированные в особых отметках паспорта. Эта процедура необходима для идентификации транспорта и подтверждения подлинности предоставляемого паспорта.

После того, как все данные сверены и подтверждены, уполномоченный орган должен уничтожить старый паспорт транспортного средства.

Квитанция, подтверждающая оплату государственной пошлины.

Полис ОСАГО, поскольку автомобиль не может быть постановлен на счет до тех пор, пока его собственник не оформит страхование гражданской ответственности. Для того чтобы лицо получило страховой полис, оно должно заблаговременно позаботиться о наличии технического осмотра автомобиля, который производится органами ГИБДД.

Документ, удостоверяющий право собственности на автотранспортное средство. В качестве правоустанавливающего документа может выступать договор купли-продажи машины, который обязательно должен содержать идентификационные данные об автомобиле, полные сведения о продавце и покупателе, а также их личные подписи.

Обязательным элементом договора является цена предмета договора. Ошибки, которые были обнаружены должностными лицами регистрирующего органа в документе, могут вызвать сомнения в подлинности предоставленного договора.

yandex.ru

Закончилось место в ПТС, некуда вписать нового владельца. Что делать? — DRIVE2

В «Комитет по защите прав автовладельцев» обратился жителm г. Екатеринбург с просьбой оказать ему содействие в восстановлении нарушенных прав при регистрации ТС.

«Обратился водитель. Купил машину по ДКП (договор купли-продажи), а в ПТС кончилось место, и он не может себя вписать, потому что некуда. В ГИБДД обращался, ему отказывали даже сверку номеров делать, говорили, что собственник по ПТС должен это делать. И еще сказали, что предыдущий собственник должен получить новый ПТС, и потом уже вписать текущего собственника в ПТС, и текущий сможет поставить машину на учет. Во как. Эти требования полная чушь. Регистрация автомобилей производиться с целью их учета и допуска к дорожному движению. Регистрация ТС не может влиять на право собственности, » — рассказал председатель КЗПА Кирилл Форманчук.

Отсутствие в ПТС свободных граф для указания нового собственника, не может порождать для собственника негативные последствия, поскольку регистрация транспортного средства является лишь следствием сделки, а не основанием возникновения гражданских прав и обязанностей.

В соответствии с пунктами 1 и 2 статьи 209 Гражданского кодекса Российской Федерации собственнику принадлежат права владения, пользования и распоряжения своим имуществом. Собственник вправе по своему усмотрению совершать в отношении принадлежащего ему имущества любые действия, не противоречащие закону и иным правовым актам и не нарушающие права и охраняемые законом интересы других лиц, в том числе отчуждать свое имущество в собственность другим лицам, передавать им, оставаясь собственником, права владения, пользования и распоряжения имуществом, отдавать имущество в залог и обременять его другими способами, распоряжаться им иным образом.

Согласно пункту 2 статьи 1 названного Кодекса граждане (физические лица) и юридические лица приобретают и осуществляют свои гражданские права своей волей и в своем интересе. Они свободны в установлении своих прав и обязанностей на основе договора и в определении любых не противоречащих законодательству условий договора.

Гражданские права могут быть ограничены на основании федерального закона и только в той мере, в какой это необходимо в целях защиты основ конституционного строя, нравственности, здоровья, прав и законных интересов других лиц, обеспечения обороны страны и безопасности государства.

Гражданский кодекс Российской Федерации и другие федеральные законы не содержат норм, ограничивающих правомочия собственника по распоряжению транспортным средством в случаях, когда он не указан в ПТС.

Следовательно, при отчуждении транспортных средств, которые по закону не относятся к недвижимому имуществу, действует общее правило, закрепленное в пункте 1 статьи 223 Гражданского кодекса Российской Федерации: право собственности у приобретателя вещи по договору возникает с момента ее передачи, если иное не предусмотрено законом или договором.

Как следует из содержания части 3 статьи 15 Закона «О безопасности дорожного движения» регистрация транспортных средств осуществляется для допуска транспортных средств к участию в дорожном движении.

Сделки с транспортными средствами не подлежат регистрации в органах государственной власти. Регистрация ТС в органах ГИБДД не устанавливает гражданских прав и обязанностей, а является допуском ТС к участию в дорожном движении (ст.15 ФЗ «О безопасности дорожного движения»). Таким образом, регистрация транспортного средства в ГИБДД никак не влияет на переход права собственности на автомобиль.

В соответствии с приказом МВД России от 24 ноября 2008 г. N 1001 «О порядке регистрации транспортных средств» изменение регистрационных данных о собственнике по совершенным сделкам, направленным на отчуждение в отношении зарегистрированных транспортных средств, осуществляется на основании заявления нового собственника. Взамен утраченных или непригодных для пользования регистрационных документов, паспортов транспортных средств на зарегистрированные в Госавтоинспекции транспортные средства и иных выдаваемых регистрационными подразделениями документов выдаются новые документы.

ПТС, в котором заполнены все графы является непригодным для дальнейшего использования и при смене собственника и подлежит замене.

Участие предыдущего собственника при осуществлении регистрационных действий не требуется.

Регистрационные органы ГИБДД обязаны выдать новый ПТС при предъявлении собственником документа подтверждающего право собственности (договор купли-продажи, дарения, документы о наследстве и тд).

www.drive2.ru

Как узнать хозяев по номеру и сколько владельцев можно вписать в ПТС?

Что такое ПТС индивидуального владельца?

Паспортом транспортного средства называется официальный документ, в котором содержатся технические характеристики автомобиля или иной единицы автомототранспорта. Дополнительно в бланке указывается информация о хозяевах средства передвижения, плюс информация о постановке авто на учет в ГИБДД и снятия с регистрации.

Сам бланк изготавливается «Гознаком» на специальной синей бумаге и снабжается несколькими уровнями защиты, к которым относятся:

- голограмма, определяющаяся на свету;

- водяные знаки;

- объемные буквы;

- микротекст, доступный для прочтения при увеличении.

https://www.youtube.com/watch?v=ytcreatorsru

Благодаря таким особым деталям можно отличить оригинальные документы от фальсифицированных. Это позволяет в большей степени защитить потенциальных покупателей автомототранспорта от действий мошенников. Когда паспорт транспортного средства вручается собственнику, на бланке проставляется серия и номер.

Внимание! Если планируется приобретение транспортного средства с рук, особое внимание при проверке документации необходимо уделить именно наличию всех защитных элементов паспорта ТС.

В противном случае можно приобрести автомобиль, находящийся в залоге у банка, либо имеющий криминальную историю.ПТС является основным документом автомобиля, благодаря которому с ТС можно совершать различные регистрационные действия. Несмотря на то, что большую часть времени он не используется, его наличие обязательно. Это объясняется следующими ситуациями, при которых бумага необходима:

- Доказательство права собственности на машину.

- Заключение юридических сделок и соглашений. Например, оформление договоров купли-продажи, дарственных. Либо утилизация транспортного средства.

- Постановка средства передвижения на учет в ГИБДД с выдачей номеров.

На данный момент паспорт транспортного средства не входит в список бумаг, которые обязательно должны быть в наличии у автовладельца при проверке документов сотрудником госавтоинспекции.

Что делать, если место закончилось

Паспорт транспортного средства содержит 6 мест для фиксирования собственников авто. На титульной странице находятся 2 графы, ещё 4 расположены на внутреннем развороте. Данные первого владельца записаны в первой графе — эта часть всегда заполнена. Остальные места заполняются во время продажи или передачи машины другому человеку.

Если место для записи нового автовладельца закончилось, нужно обновить ПТС.

Фактически заявитель получает дубликат паспорта транспортного средства со всей информацией. Однако, в отличие от оригинала, в документе содержится информация только о последнем владельце, а остальные 5 граф будут пустыми. Данные о том, что это именно дубликат, а не оригинал, вписывают в раздел «Особые отметки».

Чтобы заменить ПТС на дубликат, нужно собрать перечень документов.

Важно!Если дубликат получает доверенное лицо, необходимо предоставить ещё и нотариально заверенную доверенность.

В бумажном дубликате ПТС нельзя увидеть всех предыдущих владельцев машины, однако эти данные можно проверить.

https://www.youtube.com/watch?v=ytpolicyandsafetyru

Есть 2 способа провести проверку:

- написать заявление в ГИБДД с просьбой предоставить список предыдущих владельцев;

- отправить запрос на сайте гибдд.рф.

Чтобы узнать, сколько раз машина переходила в новые руки, достаточно знать VIN-код и номер паспорта ТС. Имея на руках эти данные, автовладелец легко может узнать количество прежних собственников.

Итак, всего в ПТС есть 6 граф для записей владельцев. Если места уже не хватает, паспорт транспортного средства можно заменить как пришедший в негодность. Процедура замены простая и стоит недорого. Получив дубликат ПТС, собственник сможет без проблем продать машину, а новый владелец впишет в него свои данные.

Сколько человек можно вписать?

Права записи нового владельца авто в ПТС регулирует Положение о паспортах транспортных средств и паспортах шасси транспортных средств. Согласно пункту 21 Положения, вносить данные можно вручную. Записывать информацию нужно печатными буквами, обязательно разборчиво. Также можно использовать принтер либо другое печатающее устройство.

Важно!Лазерный принтер для записи данных в ПТС использовать нельзя.

| Наименование собственника | ФИО или название юридического лица |

| Адрес | Место жительства нового владельца |

| Дата продажи или передачи | Число, месяц и год покупки либо получения авто |

| Документ на право собственности | Название документа, дата, номер (при наличии) |

| Подпись прежнего собственника | Подпись продавца |

| Подпись настоящего собственника | Подпись покупателя |

В том случае, когда покупатель или продавец — юридическое лицо, а также ИП (индивидуальный предприниматель), необходимо заверить данные штампом, если он юридически зарегистрирован.

В бланке паспорта транспортного средства имеется 24 графы, куда вносятся все основные сведения об автомобиле:

- идентификационные номера машины;

- марка и модель;

- год изготовления;

- расцветка;

- информация о двигателе и прочие нюансы.

Данные о каждом из хозяев транспортного средства заносятся в графу 20. В один паспорт средства передвижения вмещается не более 6 человек. Новые записи вносятся при переходе автомобиля от старого владельца к новому или же при смене паспортных данных настоящего владельца.

Поэтому, если место закончилось, потребуется обратиться в отделение ГИБДД для выдачи нового паспорта транспортного средства. Предыдущий будет утилизирован, а в новом можно будет вписывать следующую информацию.

Как мы уже упоминали, в паспорте автомобиля или прочего транспортного средства имеются шесть «окошек», в которые заносятся сведения о владельцах железного коня. Количество владельцев по ПТС позволяет определить, у скольких человек рассматриваемый объект движимого имущества находился в собственности.

Упомянутая информация может оказаться очень полезной при приобретении подержанного автомобиля. Чем больше владельцев вписано в ПТС, тем больше вероятности, что к машине нужно относиться более внимательно и настороженно. Особенно, если смена собственников происходила с периодичностью в несколько месяцев.

Чтобы определить по паспорту транспортного средства количество его прошлых владельцев, потребуется просто посмотреть на его оборотную сторону. Если не все поля, предназначенные для отражения данных собственников, являются заполненными, значит можно вносить нового владельца в бланк. В противном случае старому хозяину потребуется предварительно заказать в ГИБДД дубликат ПТС, после чего проводить отчуждение автомобиля.

Не лишним будет обратить внимание на то, что именно предоставляется действующим хозяином единицы автотранспорта для рассмотрения — оригинал паспорта ТС или дубликат? И по каким причинам была выдана замена документа. Информацию об этом можно будет найти в особых отметках. В этой части бланка помимо пометки «Дубликат» будет содержаться информация о ранее выданных ПТС.

Справка! Если дубликат ПТС был выдан из-за того, что в первом бланке закончилось место, в новом документе будет стоять пометка о выдаче взамен утилизированного.

Если же паспорт выдавался взамен утерянного, потребуется обратиться в отделение ГИБДД для получения информации о владельцах ТС.

Сколько мест для записи владельцев в ПТС автомобиля

https://www.youtube.com/watch?v=ytadvertiseru

С учетом основной схемы, по которой вносятся записи в бланк паспорта транспортного средства, текущим владельцем автомобиля или иной единицы автомототранспорта является собственник, отмеченный последним в списке. Информацию о действующем собственнике можно узнать в одном из полей, присутствующих на оборотной стороне паспорта ТС или его дубликата. Оттуда можно почерпнуть следующие сведения:

- ФИО текущего владельца автомобиля;

- актуальный адрес регистрации действующего собственника;

- дата передачи или продажи транспортного средства от старого владельца новому;

- реквизиты официальной документации, подтверждающей право собственности на автомототранспорт;

- подписи старого и новых собственников;

- сведения об СТС, когда и кем выдано, серия и номер.

С какими сложностями можно столкнуться

https://www.youtube.com/watch?v=uploadПри замене паспорта транспортного средства владельцы часто сталкиваются с рядом трудностей при продаже. Многие покупатели с недоверием относятся к дубликату документа, поскольку мошенники действительно часто прибегают к подобному методу. Если авто было угнано или находится под банковским залогом, недобросовестные продавцы оформляют дубликат и пытаются продать машину доверчивому покупателю. Чтобы избежать проблем при продаже машины, предложите клиенту лично проверить данные о предыдущих владельцах.

Рекомендуем для прочтения:

« Предыдущая запись Следующая запись »

avtokraft18.ru

В России ввели электронные ПТС: как это работает и кому нужно менять документы на авто

В России перестали выдавать бумажные паспорта транспортных средств — в стране ввели электронный учёт автомобилей. «Клопс» разбирался, как оформить ПТС и стоит ли менять документ тем, кто получил бумажную версию.

Что изменилось

Ввозимые из-за рубежа и новые машины со 2 ноября регистрируют в подразделениях Госавтоинспекции только на основании электронных паспортов транспортных средств.

Бумажный ПТС по-прежнему в силе

Бумажный ПТС никто не собирается объявлять вне закона. Те, кто ранее не оформлял электронную версию, продолжат использовать обычный документ, рассказали «Клопс» в ГИБДД.

Замена таких паспортов может быть осуществлена исключительно добровольно, на основании волеизъявления собственника транспортного средства”, — пояснили в Госавтоинспекции.

Что такое ЭПТС и зачем он нужен

Официально документ называется электронный паспорт транспортного средства (ЭПТС). Это запись в базе данных, которая имеет свой уникальный 15-значный номер. Здесь отражена информация о машине, о её настоящих и бывших владельцах , о прохождении техосмотра и о количестве страховых случаев. В документе будут также указываться всевозможные ограничения. В дальнейшем список данных планируют расширить.

Полная информация о транспортном средстве позволит сделать все операции с автомобилем максимально прозрачными. Автовладелец, кроме того, такой ПТС не потеряет, а мошенники не смогут его подделать или украсть.

Другой важный момент: в электронный паспорт можно вносить любое количество собственников, тогда как бумажный аналог приходится менять, если заканчиваются графы.

Кто получит доступ к базе данных

Доступ к электронному ПТС получат ГИБДД, страховые компании, официальные дилеры и банки. Каждая из структур сможет вносить изменения только в свой раздел.

Как происходит электронная регистрация

При покупке нового автомобиля электронный паспорт выдаст сразу дилер. Сотрудник ГИБДД использует данные для регистрации. При самостоятельном ввозе автомобиля из-за границы оформить документ можно в уполномоченных организациях.

Как поставить автомобиль с электронным ПТС на учёт

Процедура постановки транспорта на учёт не изменилась. При обращении в страховую и ГИБДД достаточно указать только номер электронного паспорта.

Нужно ли распечатывать ЭПТС на бумаге

Автомобилист может получить выписку, актуальную на день обращения. Там содержится информация из электронной записи. Бумагу можно показывать при продаже, но документом она не считается.

Могут ли украсть машину, если случится утечка данных

Чтобы перерегистрировать транспорт, нужно предъявить его на осмотр в ГИБДД, говорит юрист общества защиты прав водителей Пётр Губенко.

Без этого мероприятия процедуру не выполнить. При желании зарегистрировать транспорт огульными путями у злоумышленников возникнут сложности», — говорит Губенко.

Если машина ввезена из Казахстана, Белоруссии или Киргизии

Правило электронного ПТС распространяется на машины из стран Евразийского экономического союза. В соседних государствах до 2022 года оформить документ разрешено как в электронном, так и в бумажном виде. На ввозимые в Россию автомобили должны оформляться электронные паспорта.

Минусы нововведения

Со сложностями столкнутся автоперегонщики. Теперь нужно привезти машину из-за границы, получить паспорт через одну из частных лабораторий, и только после этого обратиться в таможню для уплаты пошлин и в ГИБДД для постановки на учёт.

В Калининградской области прошли времена массово завоза машин из Европы, поэтому это негативно на жителей региона никак не скажется», — комментирует автоэксперт Алексей Нестеров.

Для покупателей, приобретающих новые машины в салонах, сложностей не возникнет. калининградские автодилеры давно перешли на новую систему.

На вторичном рынке, возможно, будут проблемы: теперь никаких документов нет, сколько было владельцев, была ли машина в ДТП — простой человек не увидит, может быть, будут опасения у некоторых», — предполагает Нестеров.

Какие ещё нововведения ждут калининградских водителей с ноября, читайте здесь. Одно из важных изменений — возможность оформления ДТП через приложение.

Какие записи в ПТС машины должны насторожить нового владельца

Это документ большой важности, в содержание которой входит информация о всех владельцах машины, начиная с того момента, как он пересек границу страны, или машина была полностью собрана, и на нее получены документы.

Для того, чтобы у автомобиля с пробегом не было ПТС, требуются веские причины. Безопасным для нового владельца может быть только один вариант — паспорт транспортного средства был утрачен, а вместо него был выдан дубликат.

Все остальные случаи подразумевают наличие в будущем серьезных проблем, с которыми машину не следует приобретать.

Информация в паспорте транспортного средства

ПТС может быть оригинальным, и продублированным. Выдача оригинала осуществляется на предприятии, где машина была выпущена, или же на таможне, через которую машина была ввезена из другой страны.

Выдача дубликата ПТС может выполняться только по двум причинам: слишком большое количество владельцев, что привело к недостатку места для заполнения, или же утрата оригинального документа.

При этом, в таком документе на полях должна в обязательном порядке быть проставлена отметка о том, что выдача нового ПТС состоялась либо взамен утилизированного, как в первом случае, либо утраченного, как во втором.

Наиболее опасной ситуацией становится приобретение машины с ПТС, выданным по причине утери, в особенности, сравнительно новой. Дело в том, что имеется высокая вероятность того, что ПТС, на самом деле, не утерян, а находится в каком-то банке или ломбарде.

Если же он имеется в наличии, можно легко понять, сколько до этого у машины было владельцев, и на протяжении какого времени она находилась в их собственности. Несмотря на то, что сейчас всех владельцев можно отследить по базе данных ГАИ, там может не всегда отображаться реальное положение дел.

Там может быть отмечено только количество владельцев, поставивших машину на учет в ГИБДД. В реальности машина могла быть приобретена, использована на протяжении года, и продана другому владельцу без проведенной регистрации.

Может случиться и так, что свободное место в ПТС уже отсутствует, а по базе данных проходит еще один собственник. Причиной этому может стать нахождение машины в лизинге, или большое количество записей о смене владельцев, являющихся юридическими лицами.

Подозрительные моменты, на которые стоит обратить внимание покупателю

Будущего владельца должно насторожить то, что машина могла неоднократно менять владельца, к примеру, в Московской области, а после этого появиться где-нибудь в дальнем регионе, например, Тюмени. Наиболее часто такие действия проводят с битыми или украденными машинами для упрощения реализации.

Кроме того, в ПТС обязательно должны быть внесены следующие данные:

- номер двигателя, совпадающий с тем, который указан непосредственно на блоке;

- при наличии установленного газового оборудования, это также должно отражаться в ПТС;

- не стоит приобретать машину, при отсутствии в паспорте свободных мест, так как в некоторых МРЭО могут заставить ехать к бывшему владельцу за дубликатом. Это может доставить неудобства, если машина была куплена в другом городе.

В любом случае, машину стоит полноценно проверить в ГИБДД, с проведением технического осмотра и сверки всех данных на табличках с документацией. Это обезопасит нового владельца от проблем в будущем.

Изменение данных собственника транспортного средства

Заявители вправе обжаловать в досудебном (внесудебном) порядке действия (бездействие) и (или) решения, принятые (осуществленные) в ходе предоставления государственной услуги должностными лицами регистрационных подразделений, в том числе в случаях:

- нарушения срока регистрации заявления о предоставлении государственной услуги;

- нарушения срока предоставления государственной услуги;

- требования представления заявителем документов, не предусмотренных нормативными правовыми актами Российской Федерации для предоставления государственной услуги;

- отказа в приеме документов, представление которых предусмотрено нормативными правовыми актами Российской Федерации для предоставления государственной услуги;

- отказа в предоставлении государственной услуги, если основания отказа не предусмотрены федеральными законами и принятыми в соответствии с ними иными нормативными правовыми актами Российской Федерации;

- требования о внесении заявителем при предоставлении государственной услуги платы, не предусмотренной нормативными правовыми актами Российской Федерации;

- отказа регистрационного подразделения, предоставляющего государственную услугу, его должностных лиц в исправлении допущенных опечаток и ошибок в выданных в результате предоставления государственной услуги документах либо нарушение установленного срока таких исправлений;

- нарушения срока или порядка выдачи документов по результатам предоставления государственной услуги;

- приостановления предоставления государственной услуги;

- требования у заявителя при предоставлении государственной услуги документов или информации, отсутствие и (или) недостоверность которых не указывались при первоначальном отказе в приеме документов, необходимых для предоставления государственной услуги, либо в предоставлении государственной услуги.

Жалоба на решения и действия (бездействие) должностного лица регистрационного подразделения, предоставляющего государственную услугу, подается в письменной форме, в том числе при личном приеме заявителя, или в электронном виде.

Жалоба рассматривается руководителем регистрационного подразделения, предоставляющего государственную услугу, порядок предоставления которой был нарушен вследствие решений и действий (бездействия) регистрационного подразделения либо его должностного лица.

В случае если обжалуются решения руководителя регистрационного подразделения, предоставляющего государственную услугу, жалоба подается в подразделение Госавтоинспекции на региональном или федеральном уровнях.

Жалобы на решения, принятые должностными лицами подразделения Госавтоинспекции на федеральном уровне, рассматриваются начальником подразделения Госавтоинспекции на федеральном уровне.

Жалобы на решения, принятые начальником (заместителем начальника) подразделения Госавтоинспекции на федеральном уровне, рассматриваются заместителем Министра внутренних дел Российской Федерации, ответственным за соответствующее направление деятельности, Министром внутренних дел Российской Федерации.

В регистрационном подразделении, предоставляющем государственную услугу, определяются уполномоченные на рассмотрение жалоб должностные лица, которые обеспечивают:

- прием и рассмотрение жалоб в соответствии с требованиями законодательства Российской Федерации;

- направление жалоб в уполномоченный на их рассмотрение орган в соответствии с пунктом 177 административного регламента.

Информирование заявителей о порядке обжалования решений и действий (бездействия) должностных лиц регистрационного подразделения обеспечивается посредством размещения информации на стендах в местах предоставления государственных услуг, на сайтах МВД России, на Едином портале.

Информирование заявителей о порядке обжалования решений и действий (бездействия) должностных лиц подразделения осуществляется, в том числе, по телефону либо при личном приеме.

Досудебное (внесудебное) обжалование решений и действий (бездействия) регистрационных подразделений, а также уполномоченных должностных лиц осуществляется в соответствии с:

- Федеральным законом о предоставлении государственных услуг;

- постановлением Правительства Российской Федерации от 16.08.2012. №840 «О порядке подачи и рассмотрения жалоб на решения и действия (бездействие) федеральных органов исполнительной власти и их должностных лиц, федеральных государственных служащих, должностных лиц государственных внебюджетных фондов Российской Федерации, государственных корпораций, наделенных в соответствии с федеральными законами полномочиями по предоставлению государственных услуг в установленной сфере деятельности, и их должностных лиц, организаций, предусмотренных частью 1.1 статьи 16 Федерального закона «Об организации предоставления государственных услуг», и их работников, а также многофункциональных центров предоставления государственных и муниципальных услуг и их работников»;

- постановлением Правительства Российской Федерации от 20.11.2012 №1198 «О федеральной государственной информационной системе, обеспечивающей процесс досудебного (внесудебного) обжалования решений и действий (бездействия), совершенных при предоставлении государственных и муниципальных услуг».

Информация, указанная в настоящем разделе, размещается на сайте МВД России и сайтах территориальных органов МВД России в сети «Интернет», на Едином портале и в Федеральном реестре.

Технология построения современных ПТС

Технология построения современных ПТС

Автор: Юрий Киринов

Вероятно, наиболее технически сложным комплексом телевизионного производства являются передвижные телевизионные станции (ПТС), и на это есть свои основания – многофункциональность, работа в экстремальных (погодных, технологических и, порой, организационных) условиях и практически всегда в «прямом» эфире. Все это предъявляет особые требования как к составу оборудования ПТС, так и к технологическим и системным решениям закладываемых при их проектировании.

Выбор видеоформата и концепции построения ПТС

Несмотря на то, что телевизионное вещание в настоящее время в основном осуществляется в формате стандартной четкости (SD – Standard Definition), форматы ТВЧ (HD – High Definition) все чаще используют для вещания различные спутниковые и кабельные каналы. Кроме того, для производства видеопродукции формат ТВЧ также является предпочтительным. Исходя из этого, оптимальным является закладывать в проектируемые ПТС возможность формирования программ, как стандартной, так и высокой четкости.

Безусловно, оптимальной технологией создания телевизионной продукции является формирование программ в формате HD с последующим преобразованием в формат SD для обеспечения телевизионного вещания. При этом записанные программы стандарта HD могут использоваться для последующего монтажа и архивирования. Если при формировании программ предполагается их использование как источников сигналов обоих форматов (SD и HD), то возможно несколько решений. Одно из них предполагает организацию параллельного видеотракта для производства программ в формате SD. Причем основой тракта может служить переключаемый видеомикшер HD/SD. Современное телевизионное оборудование, как правило, обеспечивает поддержку обоих форматов, причем разница в стоимости оборудования стандартной четкости и ТВЧ не так уж и велика.

В другом случае для каждого из источников SD, набираемых в программу, используется конвертер с повышающим преобразованием. При достаточно большем количестве источников SD и, соответственно, преобразователей, стоимость последних может сравняться или даже превышать стоимость дополнительного видеомикшера HD/SD. Так же очевидно, что чередование в одном видеоряде программы фрагментов существенно отличающихся по качеству изображения понижает его восприятие.

Вероятно, более 80% всех внестудийных передач составляют трансляции спортивных соревнований, на втором месте идут различные концерты и шоу. Данные программы являются основными для ПТС, для эффективного использования которых необходимо иметь возможность обеспечить проведение трансляций.

Требования, предъявляемые к ПТС при съемках спортивных программ и концертов, имеют существенное различие, не столько по количеству телевизионных камер, сколько по количеству и типу одновременно формируемых программ, составу дополнительного оборудования и количеству подключаемых внешних линий.

Для организации трансляций спортивных мероприятий, в зависимости от их уровня и вида спорта, требуется от 8 до 20 телевизионных камер, а также от двух до шести, иногда более, источников внешних программных сигналов («миникамеры», «удочки», камеры с радиоканалом, специальные графические станции). Иногда, наряду с собственными телевизионными камерами в тракт ПТС включаются дополнительные камеры, размещенные на других машинах. Чем выше ранг соревнований, тем больше заказывается телевизионных камер. Так для трансляции футбольного матча национальных команд обычно используется от 12 до 16 ТВ-камер, международные встречи требуют уже 20-22 камеры, ну а финальные матчи, к примеру, Лиги чемпионов до 30 и более ТВ-камер.

Практически повсеместным требованием при проведении спортивных трансляций стало наличие на борту ПТС специализированных серверов видеоповторов. На практике это не всегда означает, что все ПТС для спорта должны иметь в составе оборудования полный комплект данных устройств, тем более что для трансляции различных соревнований требуется их разное количество. Но иметь возможность включить в тракт требуемое количество серверов и организовать рабочие места для их операторов является необходимым условием возможности использования ПТС для спортивных трансляций.

Для архивных записей транслируемых спортивных соревнований, обычно используются 2-3 видеомагнитофона и DVD-рекордера.

К особенностям «спортивных» ПТС относится и возможность формирования вторых программ, причем, в основном, предназначенных для разных потребителей.

Вторая программа может отличаться от основной графическим оформлением, комментаторскими каналами и содержанием в перерывах спортивных трансляций. При этом звуковое сопровождение может формироваться на одном микшере.

В отдельных случаях, когда спортивные соревнования происходят одновременно на различных площадках или снарядах, каждая из программ формируется своим набором телевизионных камер. При этом звук для одной из программ формируется непосредственно ПТС, а для формирования звукового сопровождения другой используются или ПЗС (передвижная звукозаписывающая станция) или отдельная «звуковая кабина».

Помимо формирования собственных программ ПТС при проведении спортивных трансляций обеспечивает «раздачу» различных телевизионных и звуковых сигналов широкому кругу потребителей.

Одним из отличий работы ПТС при проведении телевизионных трансляций концертных мероприятий является использование для формирования программ только собственных ТВ-камер. Единственными внешними источниками для ПТС являются сигналы «обратной» программы из телецентра и только в том случае, если ведется трансляция в «прямом» эфире.

В подавляющем большинстве случаев для съемок концертных программ редко требуется не более 8-14 телевизионных камер. Это связано как с очевидными трудностями размещения большего количества камер в ограниченном объеме концертного зала, так и с относительной статичностью (действие ограничивается сценой) самого мероприятия.

Безусловным стандартом записи концертных программ должен быть один из форматов HD как обеспечивающий наилучшие возможности для последующего монтажа и архивирования.

Характерной особенностью проведения концертных мероприятий является требование заказчика использовать для записи программ максимально возможное количество видеомагнитофонов. Иногда приходилось устанавливать дополнительные ВМ во вспомогательном автомобиле, так как в самой ПТС уже было размещено до 12 аппаратов. Дополнительные ВМ, не входящие в состав штатного оборудования, обычно размещаются в ПТС вместо серверов видеоповторов.

Формируемая вторая, а иногда и третья, программы используются или «под запись» или для формирования видеоряда для светодиодных панелей оформления сцены. Основой звуковой программы, как правило, является фонограмма, принимаемая от основного концертного микшера.

Еще одной особенностью работы на концертных программах является большое количество различных ассистентов, помощников режиссеров и продюсера, для которых требуется организовывать дополнительные рабочие места (обычно используются рабочие места операторов видеоповторов).

Компоновка ПТС

В зависимости от количества используемых телевизионных камер ПТС может монтироваться на базе микроавтобуса (как правило, не более 4-6 ТВ-камер), шасси полноразмерного грузового автомобиля (8-16 камер) или трейлера (20 и более телекамер). Для расширения рабочего пространства внутри ПТС в последних двух случаях применяются раздвижные борта, с одной или двух сторон. Возможны и другие варианты компоновки в зависимости от особенностей технического задания. Так, примером удачной компоновки могут служить ПТС созданные на базе двухуровнего автобуса Van Hool (ПТС серии OB13 – OB22, ОВ43) компании Alfacam.

Внутри ПТС разбита на несколько рабочих зон или отсеков, как правило, разделенных между собой сдвижными перегородками или дверьми – отсек видеорежиссера, отсек звукорежиссера, отсек операторов видеомагнитофонов и/или операторов видео-серверов повторов и инженерно-технический отсек. Во многих случаях некоторые отсеки объединяются между собой, например, очень часто операторы повторов располагаются в отсеке видеорежиссера, а контроль работы видеомагнитофонов организован в инженерном отсеке.

В ПТС смонтированных на базе микрофургонов или микроавтобусов из-за крайне ограниченного свободного места, разделение внутреннего пространства на рабочие зоны носит условный характер.

В зависимости от расположения рабочих мест и мониторного стеллажа внутри ПТС различают продольную компоновку, когда все рабочие места располагаются вдоль одного или обоих бортов ПТС, поперечную, соответственно, рабочие места располагаются перпендикулярно оси ПТС, а также комбинированную. Наибольшее пространство для отсека видеорежиссера (основного в ПТС) дает поперечная компоновка, но при этом один из отсеков, как правило, звукорежиссера, оказывается полностью изолированным от остальных, и доступ в него возможен только через «улицу». В любом случае выбор оптимальной компоновки осуществляется на этапе проектирования в зависимости от количества камерных каналов, требуемого количества рабочих мест и типа выбранного шасси.

Оборудование и организация рабочих мест

Отсек видеорежиссера

Практика показывает – сколько бы рабочих мест не было организованно в отсеке видеорежиссера – их всегда будет не хватать, особенно при съемках особо значимых мероприятий.

Классические рабочие места отсека видеорежиссера – это рабочее место продюсера, видеорежиссера, ассистента видеорежиссера, редакторов и оператора графической станции. Если ПТС предназначена для формирования более чем одной программы, то на каждую дополнительную программу необходимо предусмотреть одно-два рабочих места.

Минимальный набор отсека видеорежиссера включает в себя консоль, на которой располагаются основные органы управления и рабочие места, и стеллаж видеомониторов. Во многих современных ПТС в отсеке видеорежиссера размещены несколько консолей – для видеорежиссера, для ассистентов, редакторов или режиссера второй программы, для операторов повторов видеосюжетов или ВМ.

На консоли видеорежиссера размещаются панель управления видеомикшером, панели служебной связи, аварийная панель матричного коммутатора и выносные панели управления дополнительными выходами (AUX) видеомикшера, которые иногда используются для формирования второй программы. В общем случае для формирования второй программы предпочтительней использовать дополнительную панель управления видеомикшером, чем панель управления AUX, тем более что практически все современные модели микшеров имеют подобные опции. Часто для формирования второй программы используется отдельный видеомикшер со своей панелью управления.

Одним из важнейших элементов отсека видеорежиссера является организация мониторного стеллажа. В ПТС предыдущих поколений применялись отдельные видеомониторы для каждого из источников, что определяло максимальное количество используемых для формирования программ сигналов. В последнее время практически повсеместно в ПТС используются различные полиэкранные системы отображения (видеопроцессоры) что позволяет значительно увеличить число возможных источников в программе. Здесь можно выделить два направления.

В одном случае используется набор LCD-мониторов диагональю 20-24 дюйма, каждый из которых может отображать или полноразмерное изображение или четыре отдельных изображения. К преимуществам такого решения можно отнести возможность размещения мониторов на стеллаже с максимальным использованием рабочего пространства и обеспечения оптимального угла зрения. К недостаткам – относительно большое количество полиэкранных видеопроцессоров (как минимум один на каждую пару мониторов), фиксированный размер видеоизображений и время, необходимое для изменения конфигурации мониторного стеллажа.

Другое направление – отдельные прецизионные мониторы используются только для отображения “Программы” и “Предварительного набора”, а все остальные источники, так же при помощи видеопроцессоров, выводятся на LCD-панели с диагональю от 40 дюймов. При таком подходе существенно сокращается количество используемого оборудования и время необходимое для создания нужной конфигурации мониторного стеллажа (оба момента достаточно важны для ПТС), появляется возможность формировать любое (ограничивается размерностью применяемых видеопроцессоров) количество изображений требуемого размера на каждой из панелей. К недостаткам можно отнести то, что данное решение требует более тщательной проработки расположения LCD-панелей для обеспечения оптимального угла зрения и более сложной кинематике при использовании раздвижных бортов.

Иногда применяют и комбинированную схему, с использованием обоих решений.

Отсек звукорежиссера

В отсеке звукорежиссера фактически предусмотрено одно основное рабочее место – для звукорежиссера и, иногда, рабочее место ассистента или звукоинженера.

Очевидно, что основным рабочим инструментом является звуковой микшер.

В подавляющем большинстве ПТС для формирования звукового сопровождения использует цифровые звуковые микшеры фактически различных классов различающихся по архитектуре построения и количеству «линеек управления» (фейдеров).

В некоторых машинах предусматривается установка дополнительного звукового микшера, который может выполнять функции резерва или используется для формирования второй программы.

Помимо акустических систем и индикаторов уровня сигнала для контроля параметров стереофонического (или 5.1) звукового сопровождения практически во всех ПТС используются гониометры.

Для контроля видеоряда на рабочем месте звукорежиссера располагаются несколько видеомониторов, обычно от двух до четырех. Один, как правило, постоянно «заведен» на основную программу, остальные – наборные, «создаваемые» при помощи соответствующей панели управления видеоматрицей. Для связи с остальными участниками процесса рабочее место оборудовано панелью служебной связи (интерком).

Так же в отсеке звукорежиссера располагаются различные устройства обработки звукового сигнала, включаемые в тракт по мере необходимости, панели ручного коммутатора, причем на коммутатор выведены не только входные и выходные звуковые сигналы, но и сигналы 2- и 4-проводной матрицы служебной связи. Там же находится компьютерный терминал управления матрицей служебной связи и, иногда, различные устройства записи звукового сигнала и/или звуковые монтажные станции.

Операторы ВМ и серверов видеоповторов

Учитывая, что операторы видеоповторов работают в прямом контакте с видеорежиссером, в большинстве ПТС их рабочие места располагаются в одном отсеке. Стандартный набор оборудования оператора видеосервера включает в себя пульт управления видеосервером, один-два видеомонитора (как правило, используются системы полиэкранных изображений) и, иногда, Х-У панель управления матричным коммутатором. В случае если рабочие места операторов видеоповторов располагаются в отдельном отсеке, то на каждое необходимо предусмотреть панель интеркома или терминал для обеспечения прямой связи с видеорежиссером.

В некоторых ТЗ на проектирование ПТС иногда встречается требование об организации отдельных рабочих мест операторов видеомагнитофонов с возможностью простого или сложного видеомонтажа. Безусловно, это было актуально лет 15 назад, когда в ПТС кроме ВМ практически не использовалось другой видеозаписывающей и монтажной техники, и видеоповторы так же осуществлялись при помощи видеомагнитофонов.

В современных ПТС для повтора и монтажа видеосюжетов применяются видеосерверы, а видеомагнитофоны, за редким исключением, используются только для записи формируемых программ и, иногда, для воспроизведения «заставок» в паузах трансляции.

Рабочее место оператора ВМ, если оно предусмотрено проектом, обычно, располагается в непосредственной близости от места установки видеомагнитофонов. Это может быть, как отдельный отсек, так и выделенная зона в инженерно-техническом отсеке, реже – в режиссерском.

Полный набор оборудования оператора ВМ включает в себя монтажный контроллер или контроллер управления ВМ, видеоконтрольные устройства, устройства контроля сигнала звукового сопровождения, контрольно-измерительное оборудование, панели служебной связи и панели управления матричным коммутатором. Если видеомагнитофоны используются только для записи, то вполне можно ограничиться набором видеомониторов и обычными наушниками для контроля звукового сопровождения. Помимо видеомагнитофонов необходимо так же предусмотреть возможность размещения и подключения для записи программ некоторого количества DVD (обычно от одного-двух и более).

Рабочие места инженерного отсека

В инженерном отсеке располагаются рабочие места операторов камерных каналов, и старшего инженера и/или «супервайзера».

Каждое рабочее место оператора камерных каналов оборудуется необходимым количеством пультов дистанционного управления камерными каналами видеоконтрольными устройствами (в последнее время все чаще применяются различные системы полиэкранных изображений), прецизионным монитором и контрольно-измерительным прибором (монитор формы сигнала). Панели управления камерными каналами должны поддерживать функцию Joystick Override (возможность набора на прецизионный монитор и измерительный прибор выбранной камеры с панели управления данным камерными каналами). Кроме того, на одно или два рабочих места приходится одна панель матрицы служебной связи и панель управления видео коммутационной матрицей.

Для производства некоторых программ иногда возникает необходимость в организации специального рабочего места «цветоустановщика». Обычно это происходит при работе с «западными» компаниями по их технологии и съемках с небольшим количеством камер (не более 6-8) классических балетов и концертов и некоторых церемоний. В этом случае «специально обученный» специалист с использованием мастер-панели управления камерными каналами постоянно отслеживает работу всех ТВ-камер, внося по мере необходимости необходимые корректировки в настройку их параметров, фактически «забирая» на себя большинство функций операторов камерных каналов. В обычной практике эти функции выполняет старший инженер ПТС. Отсюда следует номинальный набор оборудования для организации рабочего места старшего инженера ПТС. Это два видеомонитора в комплекте с измерительным оборудованием, как минимум один из них должен быть прецизионным, одна-две Х-Y-панели управления видеоматрицей, панель служебной связи и устройства контроля звуковых источников. В обычной практике один из мониторов и измерительный прибор осуществляют постоянный контроль основной программы, второй, по мере необходимости, используется для контроля параметров отдельных источников сигнала или второй программы.

И, наконец, самое важное. Трудно представить современную ПТС, как впрочем, и любой другой телевизионный комплекс, без компьютерной системы управления всеми блоками и устройствами, входящими в ее состав. Каждая подсистема, будь то видео- или связная матрица, модули обработки сигналов и видеопроцессоры, системы отображения информации и т.д., имеют свои программы управления, которые позволяют не только дистанционно настроить все требуемые параметры, но контролировать работу всей ПТС. Для получения доступа ко всем этим программам рабочее место инженера должно быть оборудовано соответствующим компьютерным терминалом с возможностью доступа ко всем управляющим компьютерам (обычно используются серверы) и программам.

Подключение к внешним источникам сигналов

Одним из параметров ПТС является количество источников внешних сигналов, видео, звуковых и связных, которые ПТС может принять на борт и соответственно, сколько сигналов она сможет раздать различным потребителям.

Для подключения внешних линий, телевизионных камер и обеспечения связи со всеми потребителями сигналов на борту ПТС предусматриваются специальные панели, оснащенные различными типами видео- и звуковых разъемов. Для контроля принимаемых и выдаваемых сигналов там же располагается мультиформатный видеомонитор и часто панель управления видеоматрицей, а для связи с инженерным отсеком и другим техническими службами – панель служебной связи. Во многих случаях панели с разъемами подключения внешних источников используются как дополнительное коммутационное поле конфигурации ПТС.

Сформированные программы передаются в телевизионный вещательный центр по каналам радиорелейной или спутниковой связи (как правило, не входит в состав штатного оборудования ПТС), или по оптоволоконному кабелю там, где это возможно. В последнем случае обеспечивается наивысшее качество сигнала.

Иметь собственные оптоволоконные преобразователи в составе оборудования ПТС имеет смысл только в том случае если, есть гарантия того, что однотипное оборудование используется и на принимаемой стороне.

Электропитание и инженерное обеспечение

Одним из важнейших условий работы ПТС является наличие гарантированного бесперебойного электропитания. Питание ПТС осуществляется от трехфазной сети переменного тока напряжением 380 В. Для обеспечения гарантированного электропитания, подавляющее большинство ПТС имеет два ввода питающих фидеров, основной и резервный, и внутренние источники бесперебойного электропитания (UPS), позволяющие продолжать работу в течении 10-15 минут при пропадании основного напряжения. Этого времени, как правило, хватает для переключения на резервный источник электропитания. В качестве резервного источника, а при проведении особо важных работ – как основного, используются дизель-генераторы.

Электрическая сеть внутри ПТС разделяется на технологическую, которая обеспечивает напряжением основное оборудование, и техническую, предназначенную для питания кондиционеров, нагревателей и осветительных приборов. Устройствами бесперебойного питания резервируется технологическая сеть.

Инженерные системы ПТС включают в себя систему кондиционирования воздуха и отопления и предназначены обеспечивать комфортные условия работы персонала и оборудования. Учитывая большой годовой перепад температур, решения данной задачи в условиях нашего климата весьма сложная проблема.

Конечно, в формате статьи рассказать обо всех возможностях и особенностях современных ПТС и технологии их применения невозможно, но, по крайней мере, некоторые направления, надеюсь, удалось обозначить.

(c) 625

Назад в раздел

Как работает DNS?

В наших предыдущих статьях о DNS мы дали обзор процесса рекурсии, но прежде чем мы продолжим изучение того, как DNS влияет на производительность, нам нужно понять, как работает протокол DNS.

В пакете протоколов TCP / IP DNS — это протокол прикладного уровня. Протокол DNS по умолчанию полагается на протокол дейтаграмм пользователя (UDP), но также может работать по протоколу управления передачей (TCP) в качестве запасного варианта, когда брандмауэры блокируют UDP.

UDP и TCP являются протоколами транспортного уровня.UDP — это облегченный протокол, который не требует квитирования для установления соединения или подтверждения доставки, тем самым сокращая количество требуемых пакетов, прошедшее время и круговые обходы. Самый большой недостаток UDP заключается в том, что нет никаких гарантий, что пакет был получен другой стороной, поэтому приложение должно обрабатывать случаи, когда ответ не получен.

С другой стороны, TCP требует установления соединения через трехэтапное рукопожатие и имеет проверку ошибок доставки, но требует больше циклов и, следовательно, больше времени.

Поскольку мы рассматриваем протоколы TCP / IP, в некоторых областях мы спустимся до битового уровня. Но не пугайтесь — вам не нужно учиться работать с «битовыми флагами», чтобы понять DNS. В Catchpoint мы используем и настоятельно рекомендуем использовать программу захвата пакетов, такую как Wireshark, чтобы сделать пакеты удобочитаемыми и упростить отладку.

ПротоколПротокол DNS состоит из трех типов сообщений: запросов, ответов и обновлений. Мы не будем рассказывать об «обновлениях» в нашей серии статей, поскольку они не влияют на работу конечных пользователей.Сообщение DNS может иметь пять разделов: заголовок DNS, вопрос, записи ресурсов ответа, записи ресурсов полномочий и записи дополнительных ресурсов.

ЗаголовокЗаголовок пакета содержит идентифицирующую информацию вместе с подсказками (сводками) о том, что содержится в остальной части сообщения. Заголовок состоит из шести полей по шестнадцать бит в каждом, всего двенадцать байтов. Первые шестнадцать битов предназначены для идентификатора транзакции, который используется для сопоставления ответа на запрос, создается клиентом в сообщении запроса и возвращается сервером в ответе.

Следующее поле предназначено для флагов. Это, вероятно, самая важная часть пакета DNS, поскольку эти флаги различают ответ от запроса и итеративный запрос от рекурсивного. Они перечислены в следующем порядке:

- Бит 1: QR, флаг запроса / ответа. Когда 0, сообщение является запросом. Когда 1, сообщение является ответом.

- Биты 2-5: Код операции, код операции. Сообщает принимающей машине цель сообщения. Обычно 0 означает нормальный запрос, однако есть и другие допустимые параметры, такие как 1 для обратного запроса и 2 для статуса сервера.

- Бит 6: AA, авторитетный ответ. Устанавливается только в том случае, если отвечающая машина является официальным сервером имен запрашиваемого домена.

- Бит 7: TC, усеченный. Устанавливается, если размер пакета превышает максимальный размер UDP 512 байт.

- Бит 8: RD, желательна рекурсия. Если 0, запрос является итеративным. Если 1, запрос рекурсивный. См. Наш пост о рекурсии для получения дополнительной информации.

- Бит 9: RA, доступна рекурсия. Устанавливается при ответе, если сервер поддерживает рекурсию.

- Бит 10: Z. Зарезервирован для использования в будущем, должен быть установлен в 0 для всех запросов и ответов.

- Бит 11: AD, достоверные данные. Используется в DNSSEC. Считается частью Z в старых машинах.

- Бит 12: CD, проверка отключена. Используется в DNSSEC. Считается частью Z в старых машинах.

- Бит 13-16: Rcode, код возврата. Обычно это 0, если ошибки нет, или 3, если имя не существует.

Остальные четыре поля заголовка — это количество вопросов, записи ресурсов ответов, записи авторитетных ресурсов и дополнительные записи ресурсов.Эти числа различаются в зависимости от того, является ли это запросом или ответом, а также от типа ответа. В общем, однако, всегда будет хотя бы один вопрос.

ВопросВопрос присутствует как в запросе, так и в ответе и должен быть идентичным. Некоторые инструменты, такие как Wireshark, называют это «Запрос» (см. Изображение выше).

Обычно в пакете будет только один вопрос или запрос. Вопрос состоит из трех частей: имя запроса, которое может быть именем хоста, например www.google.com, тип вопроса и класс вопроса, который для Интернета почти всегда равен 1 или IN. Тип вопроса — это тип записи ресурса. Ниже перечислены несколько основных типов, а полный список можно найти здесь.

- A, IPv4-адрес: , которому соответствует доменное имя. Каждый домен веб-сайта должен иметь хотя бы одну запись A, иначе конечные пользователи не смогут получить доступ к вашему веб-сайту.

- AAAA, Quad-A, запись адреса IPv6: Адрес IPv6 — это тип, которому сопоставляется доменное имя.Поскольку адреса IPv4 больше не доступны, наблюдается большое движение в поддержку IPv6, однако не все интернет-провайдеры и веб-сайты поддерживают его.

- MX, запись почтового обмена: Указывает, какой почтовый сервер принимает сообщения электронной почты от имени получателя домена.

- NS, запись сервера имен: Сопоставляет домен с его официальным сервером имен. В каждом домене должно быть более 1 NS-записи.

Ответ состоит из записей ресурсов, которые отвечают на вопрос.Раздел «Ответ» присутствует в ответе рекурсивного преобразователя на компьютер конечного пользователя или в ответе полномочного сервера имен домена рекурсивному преобразователю. Это зависит от типа вопроса, но для разрешения DNS веб-доменов это будет A, AAAA или CNAME. CNAME означает каноническое имя, это означает, что домен в запросе является псевдонимом для другого домена.

Первые три поля в записи ресурса идентичны формату вопроса и представляют собой имя RR, тип RR и класс RR.Однако записи RR содержат три дополнительных поля, двухбайтовое значение времени жизни, однобайтовое поле длины данных и поле данных. Содержимое поля данных варьируется в зависимости от типа записи, но вот основные из них:

- A: Одно поле данных, в котором хранится четырехбайтовый IPv4-адрес

- AAAA: Одно поле данных, в котором хранится шестнадцатибайтовый IPv6-адрес

- MX: Два поля данных, одно для хранения значения приоритета и одно для хранения IP-адреса

- NS: Одно поле данных, в котором хранится доменное имя полномочного сервера имен

- CNAME: Одно поле данных сохранение доменного имени, для которого является псевдонимом домена вопроса

Когда сервер имен, такой как TLD, не имеет ответа на запрос (поскольку не является авторитетным), он не будет отправлять записи ответов.Вместо этого он заполнит раздел полномочий всеми серверами имен, которые он знает как авторитетные для домена или части дерева доменов (например, .com), если они у него есть. Эти NS-записи отличаются от A-записей, поскольку у них есть доменное имя как в полях RR name, так и в полях данных RR. В отличие от раздела ответов, в разделе полномочий могут быть только записи NS. Обратите внимание, что NS-записи можно отправлять в других разделах.

Дополнительные записиДополнительные или «скрепляющие» записи помогают избежать дополнительной рекурсии, предоставляя IP-адреса (записи A или AAAA) записей NS, отправленных в авторитетном разделе или разделе ответа, так что эти домены не должны быть решено.Эти RR обычно представляют собой записи A и / или AAAA для записей NS в разделе полномочий, хотя они могут быть любой записью.

Не забудьте также ознакомиться с публикацией на следующей неделе, когда мы продолжим изучение DNS и рассмотрим процесс кэширования.

DNS TCP или UDP порт 53?

По мере того, как все больше и больше людей внедряют новые функции, такие как IPv6, предотвращение спама и DNSSEC, DNS с большей вероятностью переключится на TCP из-за большего размера ответа.

Что произойдет, если TCP заблокирован?