Что такое инжектор, зачем он нужен и как устроен?

Первые инжекторы появились в автомобильной индустрии в далеком 1951 году, благодаря компании Bosch, а затем и Mercedes. Тем не менее, широкое распространение инжекторы получили несколько десятков лет спустя, вытеснив карбюраторы. Многие автомобилисты (особенно начинающие) задавались вопросом, что такое инжектор и зачем он нужен. В данной статье подробно рассмотрен принцип работы устройства и назначение.

Инжектор: что это, как работает, для чего нужен?

Инжектор (форсунок) – часть системы подачи топлива, если говорить грубо. Основной принцип работы заключается в принудительной подаче топлива (жидкого или газообразного) в цилиндр.

Существует два вида в зависимости от места установки и основного принципа работы:

- Моновпрыск (центральный впрыск) – состоит из одной форсунки, которая подает топливо во все цилиндры.

- Распределённый впрыск – состоит из множества форсунок, каждая из которых подает топливо только в один из цилиндров. Распределенный впрыск может быть:

- Одновременным, при этом происходит синхронная подача топлива во все цилиндры.

- Прямым, то есть непосредственно в камеру. Для двигателей с таким типом подачи особо важным является качество применяемого топлива.

- Попарно-параллельным, при котором одна из форсунок открывается перед началом подачи топлива, а вторая после.

- Фазированным – каждая форсунка открывается непосредственно перед началом впрыска топлива.

Преимущества и недостатки инжектора

Множество автолюбителей задумывается, особенно при выборе автомобиля, в чем заключаются преимущества инжектора:

Первое – подача топлива в камеру сгорания, где происходит смешивание с воздухом, происходит с помощью форсунки. Это позволяет дозировать порцию бензина на одно впрыскивание. За счет этого у транспортного средства значительно увеличивается мощность (на 7–10%), а главное снижается расход топлива.

Система впрыска очень чувствительна к изменениям нагрузки, и поэтому быстро реагирует на ее изменения количеством подачи бензина. Немаловажным преимуществом является то, что в холодное время года транспортное средство практически не нужно «прогревать». Также инжектор незначительно повышает экологичность выхлопных газов.

Теперь перейдем к недостаткам. Во-первых, автоматизированость инжекторной системы не всегда является преимуществом. При внезапном выходе из строя, привести систему в работу самостоятельно без помощи специалиста невозможно.

Кроме того, инжектор очень требователен к выбору топлива, особенно если вы хотите, чтобы транспортное средство прослужило как можно дольше. При поломках большинство деталей являются неремонтопригодными и требуют полной замены.

В случае ДТП риск воспламенения более высок, из-за подачи топлива под определённым давлением (в случае повреждения контроллера впрыска).

Внутреннее устройство инжектора и принцип его работы

Чтобы разобраться в принципе работы инжекторного двигателя, сперва нужно понять его строение.

- ЭБУ (электронный блок питания) – управляет работой всей системы инжекторного двигателя на основании полученных данных (из внешней среды и непосредственно от параметров работы двигателя). Содержит систему диагностики неисправности инжектора, передавая сигнал датчику «Check engine» на панели приборов.

- Регулятор давления. В норме давление в форсунках должно быть постоянным, этот регулятор отвечает за постоянство этой величины.

- Форсунки – непосредственно подают топливо в цилиндры (электромагнитные, электрогидравлические и пьезоэлектрические).

- Бензонасос – под давлением подает топливо в форсунки, что снижает риск образования воздушных пробок.

- Датчики – необходимы для слаженной работы всей системы. В инжекторе установлено несколько видов:

- Датчик детонации – расположен в самих цилиндрах, при детонации по нему проходят вибрации. В виде свободного тока передает информацию на ЭБУ.

- ДПДЗ – реагирует увеличением датчика или его падением, при смене поворотного угла заслонки дросселя.

- Датчик фаз сообщается с блоком управления и с цилиндром. Благодаря этому, блок управления подает необходимое напряжение в цилиндр при зажигании, и совершает управление тактами.

- Датчик массового расхода воздуха состоит из двух платиновых нитей (первая свободно обдувается потоками воздуха, а вторая герметично изолирована). Блок управления подсчитывает температуру и массу воздуха, за счет разницы температуры и сопротивления на двух нитях.

- ДПКВ (положения коленчатого вала), или датчик Холла, позволяет определять положение коленчатого вала. Основной принцип работы в том, что зубчатое колесо, расположенное на валу двигателя, вращается вокруг магнита. При искажении магнитного поля датчик создает импульсы внутри катушки и передает их в блок управления. В соответствии с полученными импульсами ЭБУ определяет положение коленвала.

Все форсунки соединены в единую систему, которая называется топливной рампой. С помощью бензонасоса за счет излишнего давления внутри системы топливо подается в систему. После чего открывается клапан, и топливо из форсунки поступает в цилиндр (чем дольше открыт клапан, тем больше топлива подается и, соответственно, обороты будут выше). Количество поступающего топлива непосредственно зависит от количества воздуха, поступающего в цилиндр.

Благодаря ресурсам интернет-сети можно наглядно увидеть принцип работы инжекторного двигателя:

Режимы работы

Инжекторный двигатель способен работать в 2 режимах.

- Холодного пуска. Во время запуска топливо оседает на стенках впускных труб и значительно меньше испаряется. Вследствие этого, топливная смесь незначительно утрачивает свои способности. Для устранения негативного эффекта необходима дополнительная подача топлива при запуске, до достижения топливом необходимой температуры, благодаря чему достигаются нужные обороты холостого хода.

- Частичной или полной нагрузки. Максимальной мощности двигатель достигает в момент полного открытия дроссельной заслонки. При повышении оборотов (при быстром открытии заслонки) способность топлива к испарению снижается. Во избежание этого и достижения нужных оборотов происходит дополнительная подача топлива.

Частые поломки и ремонт инжектора

Первой из возможных поломок могут быть проблемы с подачей топлива в инжектор. Первым делом нужно проверить датчик уровня бензина, если датчик исправен – значит проблема в бензонасосе. При засорении входного отверстия подачи топлива его необходимо просто прочистить. В случае если чистка не увенчалась успехом – поломан бензонасос, и его необходимо заменить.

Для замены лучше обратиться на СТО, так как при неправильной установке бензонасоса вместе с топливом он начнет всасывать воздух.

Увеличение расхода топлива чаще всего происходит при засорении форсунок. При этом они не смогут подавать необходимый объем топлива, и система начнет это компенсировать увеличением частоты или объема впрыска топлива. Кроме того, длительность разгона транспортного средства увеличится, а мощность значительно снизится.

Временное исчезновение холостого хода в основном происходит при нарушении герметичности внутри системы, вследствие чего в нее поступает воздух.

Двигатель начинает троить при остановке работы одного из цилиндров. С данной проблемой можно столкнуться при полном засорении форсунки, когда она не способна подавать топливо в цилиндр. Чаще всего это происходит при использовании некачественного топлива.

При поломке датчика фаз, форсунки начинают работать асинхронно, при этом топливо в цилиндры поступает абсолютно бесконтрольно. Будут наблюдаться перебои в работе двигателя и значительная утрата мощности.

Поломка датчика положения дроссельной заслонки проявляется в изменении оборотов при фиксированной педали газа, или в снижении оборотов при выжатой педали. При этом в двигатель поступает чрезмерно большое количество топлива.

Для того, чтобы избежать значительных поломок следует выбирать качественное топливо (во избежание чрезмерного загрязнения) и следить за исправностью работы инжектора.

Индикатор «Check engine» не всегда будет загораться, свидетельствуя о поломках, или вовсе может давать ложные показания. Поэтому нельзя всегда полагаться на датчик, а если вы заметили «странное поведение» транспортного средства – лучше сразу обратиться на СТО.

Вконтакте

Google+

Одноклассники

Мой мир

pricurivatel.ru

Инжект чита без инжектора (для пользователей NVIDIA) / Руководства и FAQ

Всем привет, в этом топике я расскажу как инжектить чит без инжекторов, используя утилиту 3D Vision от Nvidia.

Технология NVIDIA3D Vision® в комбинации с NVIDIA GPU, очками с активным затвором NVIDIA 3D Vision и дисплеем/проектором с поддержкой 3D Vision обеспечивает изображения в стереоскопическом 3D для геймеров, любителей кино и фотографий.

Все эти приблуды нам не нужны (за исключением карты geforce). Так, как 3D Vision запускается автоматически при старте многих игр (для поддержки 3D очков), то мы может заинжектить наш чит в конкретную игру.

Инструкция:

- Зайдите в папку NVIDIA Corporation\3D Vision.

- Удалите или перенесите оригинальный файл nvSCPAPI.dll.

- Переименуйте ваш DLL чит в nvSCPAPI.dll и перенесите в папку 3D Vision.

- Запустите игру. Чит будет заинжекчен автоматически.

Видеоинструкция на примере CS:GO:

Популярные вопросы:

Вы: Зачем нужен данный способ?

Я: Этот метод инжекта никак не палится античитом VAC. Однако это не значит что сам чит, который вы инжектите становится undetected.

Вы: Что такое nvSCPAPI.dll, зачем его выносить на рабочий стол, и переименовать чит в nvSCPAPI.dll?

Я: Данным способом вы инжектите чит используя утилиту от Nvidia, т.е этот способ не требует от вас запуска стороннего инжектора, сигнатуры которого могут находится в базе VAC.

nvSCPAPI.dll — это файл который отвечает за Shadow Play.

Вы: У меня нету папки NVIDIA Corporation/3D Vision, что делать?

Я: Убедитесь в том, что вы используете видеокарту от NVIDIA и установите NVIDIA GeForce Experience (Приложение от NVIDIA). Зайдите в раздел «Драйвера», и выберите выборочная установка. Поставьте все галочки на 3D Vision.

https://www.nvidia.ru/geforce/…

ezcheats.ru

Эволюция веб-инжектов, часть 1 / Блог компании ESET NOD32 / Хабр

В настоящее время файлы веб-инжектов взяты на вооружение во многих банковских вредоносных программах и используются как средство для осуществления финансового мошенничества. Этот механизм работы вредоносных программ изначально был распространен в единичных экземплярах и находился в зависимости от того или иного семейства вредоносных программ. За последние несколько лет веб-инжекты стали использоваться как часть целой киберпреступной экосистемы, в которой независимые их разработчики продают свои изделия операторам ботнетов.

Такой рынок продажи подобных услуг можно наблюдать на многочисленных подпольных форумах, где мы видим все большее количество предложений от киберпреступников по продаже комплектов веб-инжектов. Они включают в себя все необходимые возможности для проведения банковского мошенничества, включая, механизмы обхода специальных мер безопасности, которые банки используют для обеспечения безопасности счетов пользователей.

Наше исследование посвящено исследованию самой природы веб-инжектов и их растущего рынка. Мы оглянемся назад и посмотрим, как веб-инжекты развивались с течением времени с самого начала, когда они были похожи на систему обычного фишинга и заканчивая автоматическими системами ATS, которые могут использоваться для обхода двухфакторной 2FA аутентификации.

На сегодняшний день оператор ботнета, для зарабатывания средств на мошеннических операциях, нуждается только во вредоносной программе, которая умеет внедрять вредоносное HTML-содержимое в легитимные веб-страницы браузера. Таким образом, ему, фактически, безразлично, каким образом будет реализован этот вредоносный механизм, ему важна только его эффективность. Поэтому для реализации этого алгоритма и его механизмов он может прибегнуть к услугам других киберпреступников, которые знают эту область гораздо лучше чем он и которые могут предложить для проведения мошеннических схем наилучшие услуги.

Введение

По сути веб-инжекты представляют из себя один из самых передовых инструментов, которые используют банковские троянские программы для проведения мошеннических операций с банковскими счетами пользователей. В последнее время банки стали использовать специальные механизмы безопасности, которые призваны защитить аккаунт или счет пользователя от несанкционированного доступа. Веб-инжекты также не стоят на месте, и их авторы адаптируют свои киберпреступные инструменты для нужд обхода этих механизмов безопасности. Продажа комплектов веб-инжектов на подпольных форумах наблюдается уже на протяжении нескольких лет.

Как мы знаем, последние несколько лет, пользователи все больше обращаются к услугам интернет-банкинга для проведения различных банковских операций. Киберпреступники также не стоят на месте и создают специальные вредоносные инструменты для компрометации компьютеров пользователей и их мобильных устройств. В самом начале своей эволюции, злоумышленники полагались на банковские трояны, которые содержали функции по компрометации нескольких финансовых учреждений и представляли из себя известные кейлоггеры (клавиатурные шпионы) и грабберы/похитители веб-форм. Оба этих средства использовались для кражи конфиденциальных данных аккаунтов интернет-банкинга.

Клавиатурные шпионы являются менее полезным, поскольку генерируют общий поток набранных пользователем с клавиатуры символов, из которых потом еще нужно будет вычленить искомые логин и пароль для доступа к аккаунту онлайн-банкинга. Эта задача ложилась на плечи операторов ботнета. Граббер форм стал очевидным выходом из этой ситуации, поскольку мог получать только интересующие злоумышленников данные, которые пользователь вводил в поддельную форму входа в аккаунт онлайн-банкинга. Далее захваченные данные отправлялись на удаленный сервер злоумышленников.

С точки зрения сегодняшнего дня, грабберы форм представляют из себя довольно устаревший способ захвата GET и POST запросов HTTP-протокола, с помощью которых данные форм отправляются на удаленный сервер. Хорошо известные и уже изученные банковские трояны Zeus и SpyEye были первыми, кто использовал механизм граббинга форм на основе перехватов API-функций в контексте процесса веб-браузера. Некоторые вредоносные программы использовали механизм граббинга форм на основе отслеживания сетевого потока трафика, который генерировался браузером. Использование механизма перехвата API-функций является для злоумышленников более предпочтительным вариантом, поскольку таким образом данные форм перехватываются еще до их непосредственного шифрования для последующей передачи на веб-сервер. Такой метод не лишен недостатков, поскольку является зависимым от конкретного браузера или его версии.

Современные вредоносные программы все реже используют эти устаревшие приемы, вместо этого они прибегают к услугам веб-инжектов, которые позволяют им более тонко настраивать и использовать вредоносную схему компрометации веб-страниц и похищения средств. Кроме этого, сами веб-инжекты позволяют модифицировать содержимое веб-страниц сайтов онлайн-банкинга, причем в зависимости от конкретного банка. Веб-инжекты позволяют злоумышленникам выполнять широкий спектр действий на скомпрометированной веб-странице, которую видит пользователь. Существует несколько комплектов веб-инжектов, выставленных на продажу на подпольных форумах, которые используют библиотеку JavaScript под названием jQuery.

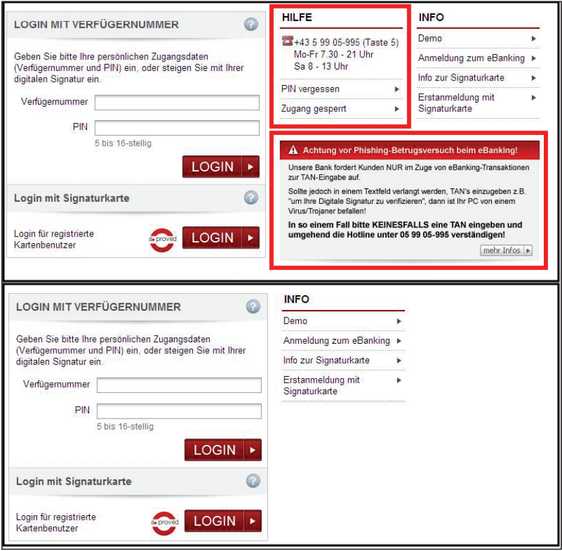

Популярные банковские трояны Zeus и SpyEye были одними из первых, кто стал использовать веб-инжекты для компрометации конкретных банковских сайтов и модификации их содержимого. Содержимое веб-страницы можно модифицировать с использованием механизма перехвата API-вызовов. Это тот же способ, который используется вредоносными программами для организации граббинга форм. Банковский троян может инспектировать получаемое с сервера содержимое и модифицировать его на лету, перед непосредственным отображением этого содержимого в браузере. Подобная техника используется для обмана пользователя, который доверяет тому содержимому, которое отображает веб-браузер, при посещении им веб-страницы онлайн-банкинга. Такой метод известен как атака на пользователя под названием Man-in-the-Browser (MitB). Ниже на Рис. 1 показан пример реального действия веб-инжекта, результатом которого стало удаление текста с предупреждениями о финансовых мошенничествах.

Рис. 1. Вредоносная программа с использованием веб-инжекта удалила с веб-страницы служебную информацию (предупреждение системы онлайн-банкинга). Наверху вид оригинальной веб-страницу, внизу скомпрометированная веб-страница с удаленным текстом предупреждения.

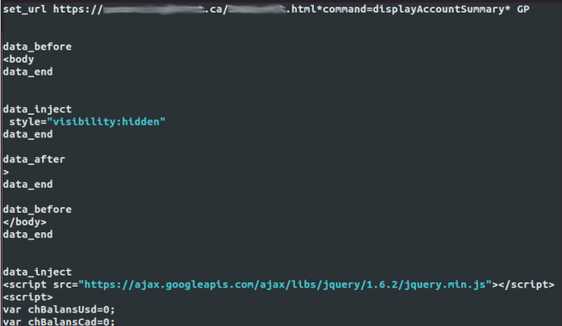

Вредоносное содержимое, которое будет добавлено в веб-страницу, располагается в файле конфигурации веб-инжектов. Этот файл обычно скачивается зараженным компьютером с удаленного C&C-сервера. Такой способ передачи конфигурационного файла является очень удобным для злоумышленников, поскольку они могут модифицировать содержимое такого файла один раз на сервере и зараженные компьютеры в следующий раз получат уже модернизированную версию этого файла. Существуют различные форматы файлов конфигурации веб-инжектов, но один из них получил наибольшую популярность. Он использовался в банковском трояне SpyEye и со временем стал стандартом де-факто. На Рис. 2 показан пример конфигурационного файла веб-инжектов.

Рис. 2. Стандартный формат файла конфигурации веб-инжектов.

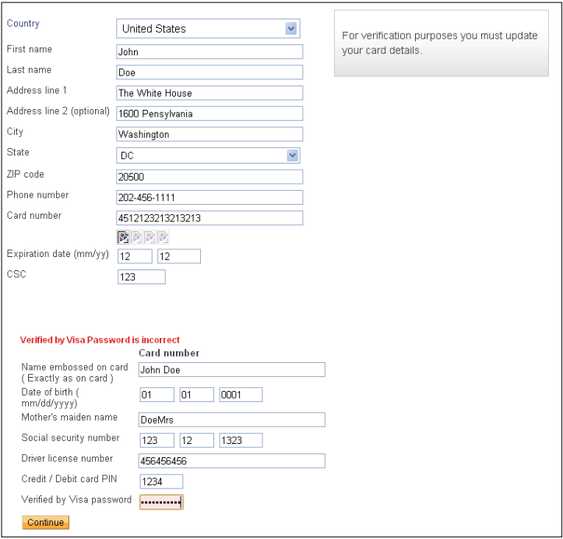

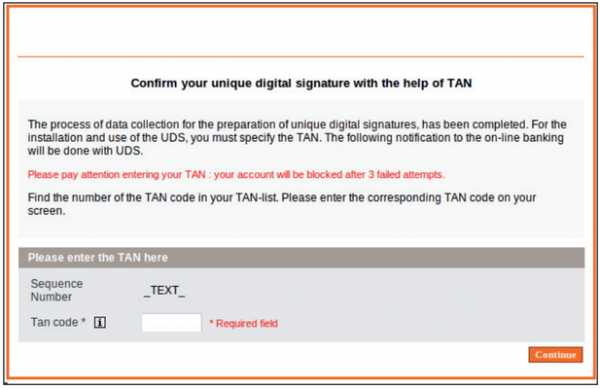

Как можно увидеть выше, первым параметром задается целевой URL-адрес, на котором должен сработать конкретный веб-инжект. Символы в строке после URL-адреса указывают банковскому трояну какое действие он должен предпринять при открытии пользователем этого адреса в браузере. В таблице 1 приведены значения этих служебных символов, а в таблице 2 указаны различные параметры (тэги) конфигурационного файла. Некоторые веб-инжекты являются довольно простыми и содержат функции подобные простому механизму фишинга, т. е. они внедряют в тело веб-страницы специальные поля, в которые пользователю предлагается ввести свои персональные и конфиденциальные данные. Пример такого веб-инжекта приведен на Рис. 3.

Таблица 1. Наиболее распространенные флаги параметра set_url.

Таблица 2. Наиболее распространенные тэги конфигурационного файла веб-инжектов.

Рис. 3. Пример вредоносного содержимого веб-страницы, которое специализируется на сборе персональной и конфиденциальной информации пользователя.

Automatic Transfer System (ATS)

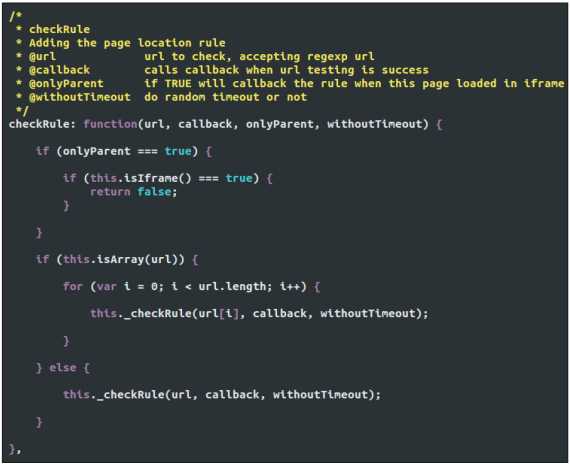

С течением времени веб-инжекты становились все более специализированными и многофункциональными. Некоторые из них содержат специальные расширенные функции, которые помогают злоумышленникам выполнять мошеннические операции со счетом пользователя. Специальные скрипты, которые реализуют подобные операции, рассчитаны на обход защитных механизмов заданных веб-сайтов онлайн-банкинга. По мере развития веб-инжектов, системы безопасности сайтов банков также совершенствовались и в них добавлялись все новые функции для обнаружения вредоносной активности. На Рис. 4. можно увидеть пример веб-инжекта, в котором злоумышленники предусмотрели временные промежутки между вредоносными действиями для имитации человеческого поведения.

Рис. 4. Функция веб-инжекта, которая определяет логику использования временных задержек.

Как только мошеннический перевод со счета пользователя был совершен, веб-инжект скрывает проведенную операцию путем использования специальных механизмов. Под сокрытием понимается незаметная корректировка денежного баланса банковского счета. Таким образом пользователь остается в неведении того факта, что с его счета были похищены средства.

Популярность ATS атак снизилась в последнее время, поскольку снизился уровень соотношения сложности к успеху реализации (success-rate-to-complexity ratio). Мы все еще можем наблюдать использование ATS методов атак in-the-wild, но некоторые киберпреступники отказались от их использования в пользу тех атак, в которых используется «ручное управление». В таком случае злоумышленники просто берут скомпрометированный компьютер под свой контроль и выполняют мошеннические действия вручную.

Обход механизма Transaction Authorization Number (TAN)

С появлением банковских вредоносных программ, специалисты по безопасности банков начали внедрять в банковские ресурсы специальные дополнительные функции безопасности. Одной из наиболее популярных таких функций стала двухфакторная аутентификация, которая усиливала безопасность проведения транзакций.

Двухфакторная аутентификация повышает планку безопасности при проведении банковских операций за счет использования специальных кодов подтверждения. Такие коды могут быть получены пользователем в своем банке просто в форме списка, т. н. Transaction Authorization Numbers (TAN), либо в форме SMS-сообщения от банка, т. н. мобильные коды (mTAN). Если двухфакторная аутентификация включена, пользователь будет использовать полученные mTAN коды для подтверждения проводимой транзакции на веб-сайте онлайн-банкинга.

Для обхода механизма mTAN, злоумышленники могут заманить пользователя на установку специальной вредоносной программы для мобильного устройства, которая будет перехватывать SMS-сообщения, полученные от банка. Это может быть выполнено через методы социальной инженерии. Например, как только пользователь зайдет в аккаунт своего онлайн-банкинга через скомпрометированный веб-браузер, вредоносный код выполнит внедрение специального вредоносного содержимого на веб-страницу. Содержимое представляет из себя текст с просьбой предоставить информацию об используемом пользователем мобильном устройстве (Рис. 5.).

Рис. 5. Вредоносное содержимое веб-страницы, которое запрашивает информацию о мобильном устройстве.

После того как пользователь предоставит такую информацию, он получит на свое мобильное устройство SMS-сообщение со ссылкой на скачивание вредоносного приложения. Он может также воспользоваться QR-кодом для получения ссылки. После ее открытия, вредоносное ПО будет скачано на устройство, далее пользователь должен будет вручную запустить его установку. Эта процедура может состоять из нескольких этапов, например, злоумышленники могут внедрить в веб-страницу онлайн-банкинга такое содержимое, которое будет выступать как справочник по установке вредоносного ПО, шаг за шагом инструктируя пользователя. Как только вредоносное ПО будет установлено на мобильное устройство, оно сможет перенаправлять все полученные SMS-сообщения на телефон злоумышленников, предоставляя им возможность обхода mTAN кодов при проведении мошеннических действий со счетом пользователя. Банковские трояны Perkele и iBanking являются хорошо известными представителями вредоносного ПО с такими возможностями.

Так как банки стали использовать механизмы двухфакторной аутентификации, разработчики веб-инжектов были вынуждены адаптировать свои вредоносные инструменты для их обхода. Как было показано ниже, злоумышленники используют одну из форм социального инжиниринга для обмана пользователя и выманивания у него нужной информации, которая будет использоваться для обхода этих защитных мер.

Информация, которая стала нам доступна после отслеживания деятельности ботнетов вредоносных программ, предоставила нам картину тех методов, которыми пользуются злоумышленники для обхода схемы mTAN. Все они сводятся к одному общему принципу: отображение пользователю специального сообщения с вымышленной историей, которая привлечет его внимание. Злоумышленники отображают ее пользователю именно в тот момент, когда он входит в свой аккаунт онлайн-банкинга и полагает, что использует защищенное с сервером соединение и что все отображаемые браузером данные являются достоверными. Одна из таких историй основана на информации о том, что пользователю ошибочно была переведена определенная сумма денежных средств и он должен вернуть ее обратно. Такая схема становится возможной по той причине, что вредоносный код веб-инжекта может скорректировать отображаемый пользователю баланс денежных средств, введя его таким образом в заблуждение. Другая история строилась на том, что пользователю предлагалось «откалибровать» его мобильное устройство, выполнив тестовую денежную транзакцию.

На Рис. 6. показано поддельное сообщение вредоносной программы с просьбой ввести в текстовое поле код TAN из списка, который был выдан пользователю в банке. Как мы знаем, коды в таком списке пронумерованы, поэтому злоумышленники спрашивают код за определенным номером. Злоумышленники просят пользователя передать им код TAN в том случае, когда им нужно украсть со счета пользователя определенную сумму денег и подтвердить эту операцию механизмом 2FA. Фишинговое сообщение составляется как можно более убедительно для соответствующего воздействия на пользователя.

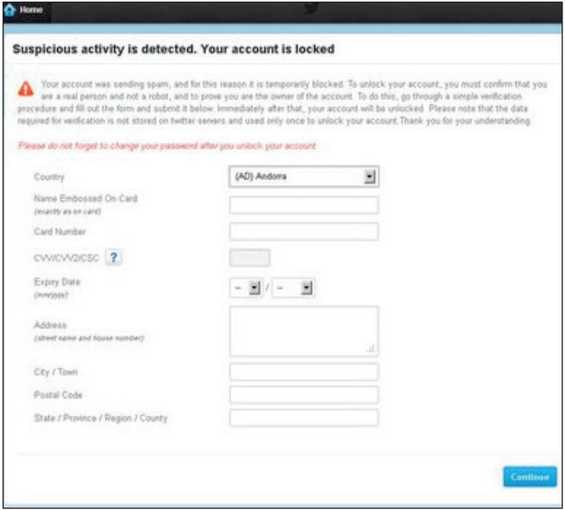

Нужно отметить, что существуют и другие веб-инжекты, которые нацелены не на компрометацию веб-сайтов финансовых учреждений и банков, а на компрометацию известных сервисов, например, Facebook, Twitter, Google, Yahoo. Такие веб-инжекты специализируются на краже у пользователей конфиденциальной или частной информации, например, номер кредитной карты или номер телефона. На Рис. 7 показан веб-инжект, который ориентирован на сервис известный сервис Twitter.

Рис. 7. Веб-инжект для сервиса Twitter.

Шифрование конфигурационных файлов веб-инжектов

Так как файлы конфигурации веб-инжектов содержат ключевую информацию для исследователей по безопасности и организаций CERT по всему миру, злоумышленники прямо заинтересованы в том, чтобы содержимое этих файлов не попало в их руки. Для этого к файлам применяются алгоритмы шифрования и обфускации.

На начальном этапе развития файлов веб-инжектов, злоумышленники не использовали шифрование и эти файлы передавались с удаленного сервера боту в открытом виде. После того как антивирусные компании обратили на банковские трояны более пристальное внимание и начали отслеживать появление этих конфигурационных файлов, злоумышленники начали использовать шифрование, делая процесс расшифровки содержимого сложнее с каждым шагом. Банковские трояны типа Zeus и его модификации, в настоящее время, используют несколько уровней шифрования, а сам расшифрованный файл хранят в памяти частями, а не целиком.

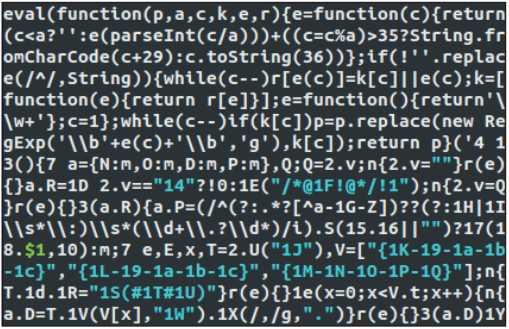

Компрессия или сжатие кода JavaScript может быть выполнена злоумышленника с помощью т. н. механизма /packer/, но в таком случае он может быть довольно быстро преобразован в оригинальный вид. Операция получения оригинального содержимого может быть выполнена с помощью простых перестановок функции «eval» и услуг сервиса JS beautifier. Этот метод компрессии является удобным, поскольку уменьшает размер содержимого веб-инжекта, но его очевидным недостатком является слабая защищенность содержимого. На Рис. 8. Показан фрагмент скрипта, который был сжат с использованием /packer/.

Рис. 8. Пример сжатого по механизму /packer/ скрипта.

Используемые злоумышленниками алгоритмы обфускации содержимого веб-инжектов могут значительно осложнить их анализ, поскольку деобфускация содержимого может представлять из себя нетривиальную задачу. На Рис. 9. показан пример такого обфусцированного содержимого.

Рис. 9. Пример обфусцированного веб-инжекта.

Рост количества банковских троянов, а также их сложности, неминуемо приведет к спросу на качественные веб-инжекты. Такой спрос уже обеспечен соответствующими предложениями на подпольных форумах кибепреступников.

habr.com

«Инжект» официальный сайт группы компаний

Устранение протечекСтатьи

Чем обеспечивается устранение протечек – быстрое, надежное и качественное? Конечно же, в п…

Стабилизация грунтовСтатьи

Для того чтобы стабилизация и укрепление грунтов могли быть выполнены в сжатые сроки, необ…

Разжимные пакерыСтатьи

Качественные разжимные пакеры для выполнения ремонтных работ Вы можете заказать у нас. Мы,…

Пневматический насосСтатьи

Такое оборудование, как пневматический насос, применяется для выполнения множества задач….

Отсечная гидроизоляцияСтатьи

Отсечная гидроизоляция позволяет устранить повышенную влажность в подвалах и помещениях ни…

Остановка напорных течейСтатьи

Гражданские сооружения или промышленные объекты, в которых требуется незамедлительная оста…

Метилметакрилатные гелиСтатьи

Метилметакрилатные гели обладают отличной способностью впитывать воду, применяются для над…

Инъекционные составыСтатьи

Для инъекционной гидроизоляции, ремонта и заделки щелей, требуются инъекционные составы с…

Инъекционная гидроизоляцияГидроизоляция строительных конструкций

С каждым годом развитие человеческой цивилизации движется в поступательном направлении и э…

injekt.ru

противопоказания, побочное действие, дозировки, состав – раствор д/инъекций в справочнике лекарственных средств

АЦЦ® Инжект нельзя применять у пациентов с нарушением функции почек или печени, т.к. это может вызвать накопление азотосодержащих веществ.

Поступали очень редкие сообщения о тяжелых кожных реакциях, таких как синдром Стивена-Джонсона и синдром Лайелла, возникновение которых по времени совпадало с применением ацетилцистеина. При появлении изменений на коже или слизистых оболочках необходимо немедленно обратиться к врачу, а прием ацетилцистеина прекратить.

Необходима осторожность при назначении ацетилцистеина пациентам с бронхиальной астмой и язвенной болезнью в анамнезе.

При применении у пациентов, находящихся на диете с низким содержанием натрия (низкосолевая диета) необходимо учитывать, что 1 ампула препарата содержит 21.26 ммоль (489 мг) натрия.

Влияние на способность к вождению автотранспорта и управлению механизмами

Особые указания отсутствуют.

Результаты доклинических исследований по безопасности

В исследованиях на животных острая токсичность была низкой.

При изучении хронической токсичности в исследования на различных видах животных (крысы, собаки) длительностью до 1 года не выявлено каких-либо патологических изменений.

Считается, что ацетилцистеин не обладает мутагенным действием. В исследованиях in vitro получены отрицательные результаты.

Исследований онкогенного потенциала ацетилцистеина не проводилось.

В исследованиях эмбриотоксичности на кроликах и крысах врожденных пороков развития не наблюдалось. В исследованиях фертильности, перинатальной и постнатальной токсичности были получены отрицательные результаты.

Ацетилцистеин проникает через плацентарный барьер у крыс и обнаруживается в амниотической жидкости. Концентрация метаболита L-цистеина в плаценте и тканях плода превышает концентрацию в плазме крови материнского организма на протяжении 8 ч после введения препарата.

www.vidal.by

Ultima-Online (AoP) • Просмотр темы

Урок 2. Поиск и использование объектов.В ближайших двух уроках (2 и 3) мы будем разбираться с принципами работы с различными объектами УО. Это очень важная тема, очень мало скриптов в которых в той или иной степени не задействована работа с объектами. Для удобства я разбил эту, в принципе, почти необъятную на два этапа изучения — вводный и более сложный — именно поэтому и сделано разделение на

2 урока. Внимательно читайте и изучайте этот урок, помня при этом, что это только «цветочки»

Прежде чем начинать разбираться с инструментами инжекта по работе с объектами, надо разобраться в устройстве мира Ультимы и терминологии. Весь мир УО состоит из двух типов — динамические объекты и статитические объекты. Статические объекты (обычно называют статикой) — это фоновое изображение, в основном неизменная на различных шардах. Это земля, вода, деревья, скалы, пещеры, города (здания). Статика тоже может быть подразделена на типы, но об этом позже. Динамические объекты (или просто объекты, как их обычно называют) — это (обычно) то, что привнесено в мир администрацией и игроками. Это оружие, ресурсы, контейнеры, двери, ворота, заборы, украшения, животные, сами игроки в конце концов (игровые чары). Инжект предоставляет удобный инструмент определения статик или динамик — наберите команду ,hide и ткните прицелом в объект. Если он исчезнет (вернуть вы его можете выполнив команду ,resend) — это динамический объект. Если не исчезнет или вообще прицел не нажимается — статика.

Каждый объект в мире имеет уникальный номер (обычно называется сериалом или ID), по которому вы можете работать с этим объектом. Номер обычно представлен в виде длинного (8 знаков) шестнадцатиричного числа, например 0x4010AF44. Практически всегда в инжекте эти числа используются в строковом виде, то есть «0x4010AF44». Обратиться к объекту можно тремя способами: использовав его сериал, использовав имя, присвоенное этому объекту на закладке Objects, либо использовав указатель на этот объект. Об указателях мы поговорим позже.

Пока же дальше о устройстве мира. Каждый объект мира УО имеет ряд свойств. Это номер его графического предствления (то есть номер картинки, которой этот объект в мире представлен), это его цвет, это количество в стопке (если объект предствляет из себя стопку или кучку чего-либо), это его координаты в мире в данное время и так далее. Наберите в игру команду ,info и укажите прицелом на объект. Вы получите полные сведения об этом объекте и о способе предствления этих данных.

Что еще важно? Объект получает от сервера сериал при создании и обычно сохраняет этот сериал до разрушения. Но есть и исключения. Во-первых, нельзя путаться — стопка (кучка) из, например, 4 штучек руды — это один объект, уберите 1 штучку руды и вы получите новый объект — стопку из 3 штучек руды. Соответственно, новый сериал. Во-вторых, обычно такие стопки (кучки) изменяют свой сериал даже при простом перекладывании. Понятно, что в этом случае нет никакого смысла запоминать сериал таких объектов. В подобных случаях, а также в массе других случаев важным инструментом работы с объектами становится его тип.

Тип объекта — это номер его графического представления в игре. Именно поэтому тип объекта иногда называют его графикой. Тип объекта представляется в виде четырёхзначного шестнадцатеричного числа, например 0x1234. Типы объектов вы тоже практически всегда будете использовать как строки, то есть «0x1234». В отличие от сериала типы нескольких одинаковых по графическому представлению предметов будут совпадать. Так у всех даггеров один тип, у всех хитер-щитов тоже один тип. Аналогично другие объекты. В некоторых случаях один предмет может иметь два типа, в зависимости от ориентации (например кирки и хатчеты, поэкспериментируйте, берите в руку и кладите обратно — кирка будет поворачиваться и у нее будет изменяться тип).

Опять же, повторю: тип объекта — это его графическое представление, то есть фактически иконка. Причем без привязки к цвету. Так у рега black pearl, у жемчуга (pearl) — один тип, они отличаются только цветом. Тоже самое касается ингов разных металлов — это все один тип. Если вы снова взглянете на тот результат, который вы получили командой ,info (см. выше) вы увидите, что тип объекта и цвет объекта — это разные параметры.

Ну и напоследок. О указателях, то есть о третьем способе указания на объект. Указатель — это некая переменная инжекта (уже существующая, вам не надо ее создавать), которая хранит в себе ссылку на какой-то объект УО. Здесь важно понимать, что указатель — это не сериал объекта, а только ссылка на этот предмет, которую можно использовать в скриптах вместо сериала объекта. Но если вы захотите получить сериал этого объекта — вам надо будет использовать специальную функцию «взятия» этого сериала с указателя. Подробнее о указателях мы будем говорить в следующей главе, но определение мне надо было дать сейчас, так как есть один указатель, который мы будем использовать практически сразу — это ‘finditem’. Сразу хочу обратить ваше внимание, что все имена указателей в скриптах всегда должны писаться в кавычках!

Ну, думаю, с теорией разобрались. Теперь ближе к инжекту.

Если у вас есть сериал объекта, который вы хотите использовать — тут все просто. Вставляйте его в соответствующую команду и все. Самая распространенная ошибка — это пытаться искать объект по сериалу. Этого делать не нужно. Игра (сервер, клиент, инжект) сама знает где лежит объект с таким сериалом. Если же он для вас недоступен (находится далеко) или вообще не существует — вы просто получите соответствующее сообщение. Но в инжекте есть возможность проверить местоположение конкретного объекта по сериалу, это команда ContainerOf.

UO.ContainerOf( object ) — возвращает параметр объекта object (по умолчанию — персонажа игрока) — контейнер, в котором находится этот объект.

То есть команда ContainerOf вернет вам сериал контейнера в котором находится ваш объект. Тут важно учитывать один аспект. Инжект и клиент «не помнят» что находится в закрытом контейнере, например, сундуке, если он с момента последнего запуска игры ни разу не открывался. И команда ContainerOf в этом случае вернет нам ‘0xFFFFFFFF’ — что означает: на земле или неизвестно где (если предмет находится на земле, мы всегда сможем понять где он командами определения дистанции до объекта, об этом мы поговорим позже).

Давайте рассмотрим пример:

Code:

sub TestContOf()

VAR ser1 = ‘0x12345678’, ser2

ser2 = UO.ContainerOf ( ser1 )

If ser2 <> ‘0xFFFFFFFF’ Then

UO.Print( ‘Сериал контейнера: ‘ + ser2 )

Endif

endsub

В данном примере в переменную ser1 у нас занесен сериал какого-то определенного предмета. Этот скрипт запросит сериал контейнера в котором находится наш объект (это может быть сундук, мешок, бекпак персонажа, банковский бокс), потом проверит, что вернула нам команда UO.ContainerOf — если объект недоступен или находится на земле — скрипт закончится, иначе — выведет сериал этого контейнера.

Теперь мы приходим к наиболее распространенной ситуации — когда нам неизвестен сериал объекта, который мы хотим использовать. Мы знаем только его тип и (необязательно) цвет. Тогда нам надо найти этот объект. Для такого поиска служит команда Findtype.

UO.FindType( type, [ color, containerobject/ground/my ] ) — ищет обьект указаного типа type и цвета color в указаном контейнере и помещает найденый обьект в системный указатель finditem.

Сразу отметим синтаксис указания команд. В круглых скобках после названия указываются параметры команды (я об этом уже писал), в квадратных — необязательные параметры, то есть параметры, которые можно не указывать. В данном случае единственным обязательным параметром является параметр type — то есть тип объекта для поиска. Результат поиска — то есть ссылка на конкретный найденный объект будет помещен в указатель finditem.

Теперь о параметрах:

Code:

Если тип type указан ‘-1’ или ‘0xffff’ то ищутся обьекты любого типа.

Если цвет color не указан, указан ‘-1’ или ‘0xffff’ то ищутся обьекты любого цвета.

Если контейнер object указан, то ищется в контейнере. Если не указан, указан ‘-1’ или ‘0xffff’, или указан ошибочно то ищутся обьекты в бекпаке персонажа.

указан ‘ground’ или ‘1’ то обьект ищется на земле, в радиусе устанавливаемом ,set finddistance.

Если указан ‘my’ или ‘2’ то ищется в бекпаке и всех подсумках.

Нельзя указывать контейнер для поиска не указав цвет color.

Например, UO.Findtype( ‘0x1BEF’) будет искать инги (указан тип ингов) в паке персонажа (остальные параметры опущены, соответственно по умолчанию ищутся объекты любого цвета в паке персонажа). UO.Findtype( ‘0x1BEF’, ‘0x0000’ ) будет искать инги указанного цвета в паке персонажа. UO.Findtype( ‘0x1BEF’, ‘0x0000’, ‘0x12345678’ ) будет искать инги указанного цвета в контейнере с сериалом ‘0x12345678’.

Не забывайте контролировать, что указанный контейнер хоть раз открывался за текущий сеанс игры. Если контейнер не открывался — инжект «не помнит» его содержимого и не сможет искать в нем (как открыть контейнер из скрипта я расскажу ниже).

Поиск остановится при нахождении первого найденного объекта, соответствующего условиям. Что же делать если нам нужен не он, а какой-то другой? Для этого используется команда Ignore.

UO.Ignore( object, [ on/off ] ) — указывает что обьект должен игнорироваться (или не игнорироваться, с параметром off) при последующих командах поиска, например findtype. Разрешить поиск всех обьектов снова можно командой ignorereset.

Я лично ни разу не пользовался переключателями on/off в этой команде, вполне достаточно что по умолчанию идет параметр on.

Обычно в скрипте идет поиск объекта по типу, потом проверяется — нужный ли мы объект нашли, если нет — найденное игнорируется и поиск повторяется. Для примера предположим что в паке лежат две кучки ингов, в одной 10 штук, в другой 100. Надо найту ту, в которой 100 ингов.

Code:

UO.Findtype( ‘0x1BEF’ )

If UO.GetQuantity( ‘finditem’ ) == 10 Then

UO.Ignore( ‘finditem’ )

UO.Findtype( ‘0x1BEF’ )

Endif

В данном примере мы ищем инги, потом проверяем командой GetQuantity (она считает количество объектов в указанной стопке), количество ингов в найденной стопке. Если количество равно 10 — игнорируем результат поиска и ищем снова.

Обратите внимание — мы используем указатель ‘finditem’ как объект. Именно так и есть — в этом указателе содержится ссылка на конкретный найденный объект последним поиском. Если же нам нужен (для каких-нибудь целей) сериал этого объекта, то нам нужно воспользоваться командой GetSerial:

VAR MySerial = UO.GetSerial( ‘finditem’ )

После такого «считывания» сериала найденного объекта мы можем использовать как MySerial, так и ‘finditem’ совершенно одинаково, только ‘finditem’ изменит свое содержимое при следующем поиске.

После находения нужного нам объекта (если мы использовали Ignore) желательно очистить список игнорируемых объектов командой IgnoreReset (чтобы не было проблем при последующих поисках).

UO.IgnoreReset() — Включает в поиск все обьекты, которые были указаны как игнорируемые командой Ignore.

Теперь можно приведенный выше код оформить отдельным скриптом:

Code:

sub FindIngs()

UO.Findtype( ‘0x1BEF’ )

If UO.GetQuantity( ‘finditem’ ) == 10 Then

UO.Ignore( ‘finditem’ )

UO.Findtype( ‘0x1BEF’ )

Endif

UO.Print( ‘Сериал найденного объекта: ‘ + UO.GetSerial( ‘finditem’ ) )

UO.IgnoreReset()

endsub

Но этот скрипт работает только в данном конкретном случае, когда мы знаем что у нас в паке две кучки ингов, в одной из них 10 штук (ищем другую). А если их у нас много?

На самом деле поиск находит сразу все подходящие под условия объекты, но устанавливает указатель «finditem’ на первый из них (первый с точки зрения инжекта, вы не можете узнать в каком порядке он их считает). Но вы всегда в скрипте можете узнать сколько подходящих объектов поиск нашел. Для этого служит команда FindCount.

UO.FindCount() — Возвращает количество обьектов, найденых последней командой FindType.

Как видите из синтаксиса, команда возвращает число — количество найденных объектов. Обычное применение этой команды — проверка найдено ли что-то подходящее под заданные условия. Например, вам надо в скрипте использовать инги в паке (скажем, для БСа). Вот пример:

Code:

UO.Findtype( ‘0x1BEF’ )

If UO.FindCount() > 0 Then

…. ; используем найденный объект через указатель ‘finditem’)

Else

UO.Print( ‘Нету ингов!’ )

Endif

Теперь рассмотрим подробно один практический скрипт, хорошо иллюстрирующий вышеописанные команды. Давайте напишем скрипт, который будет искать вокруг нас разных чаров и выдавать нам их сериалы. Именно так устроены скрипты на поиск ПК. Для удобства (это все-таки пример) ограничимся поиском только мужских чаров, то есть чаров с типом ‘0x0190’. Как будет устроен такой скрипт? Скрипт будет в цикле искать вокруг вашего чара других чаров по типу, если находит — брать его сериал, определять расстояние до этого чара, выводить на экран сообщение об этом. После этого игнорировать этого чара и искать следующего. Напишем сначала общий цикл:

Code:

sub FindMen()

VAR SerChar, ColChar, NamChar, DistChar

Repeat

UO.FindType( ‘0x0190’, ‘-1’, ‘1’ )

………

Until UO.FindCount() == 0

UO.IgnoreReset()

endsub

Основным циклом я выбрал Repeat…Until потому что во-первых, мне надо чтобы хоть раз поиск производился, во-вторых, так как команда UO.FindCount() количество найденных чаров будет возвращать только после первого поиска, а поиск у нас производится уже внутри цикла. В самом деле, нельзя написать:

Code:

While UO.FindCount() > 0

UO.FindType(…..)

………..

Wend

так как на момент первой проверки в операторе While условия ни одного поиска произведено не было, а значит и UO.FindCount() быстрее всего вернет ошибку или случайное число.

В конце скрипта я сразу поставил команду UO.IgnoreReset(), так как внутри цикла мы точно будем использовать UO.Ignore(). Конечно, мы будем ее использовать только в случае успешности поиска, а если никого вокруг чара нету — цикл прервется после первого поиска и никаких чаров в игнор-список занесено не будет. Но это не страшно. UO.IgnoreReset() в этом случае просто ничего не сделает.

Также я завел четыре переменные: SerChar, ColChar, NamChar, DistChar. Для чего они — узнаете позже.

Продолжаем. Дополним наш скрипт проверкой результатов поиска:

Code:

sub FindMen()

VAR SerChar, ColChar, NamChar, DistChar

Repeat

UO.FindType( ‘0x0190’, ‘-1’, ‘1’ )

If UO.FindCount() > 0 Then

………..

Else

wait( 500 )

Endif

Until UO.FindCount() == 0

UO.IgnoreReset()

endsub

Итак, внутри цикла в скрипте у нас появился оператор If…Endif, в котором мы проверяем, нашел ли последний поиск какого-либо чара. Если нашел — тут мы дальше будем писать какие-то действия, если не нашел — тут мы ставим небольшую паузу, чтобы избежать ошибки пустого цикла (см. урок 1). На самом деле у нас не будет пустого цикла, даже если мы не поставим паузы — у нас есть действие в цикле (это поиск), ну лучше перестраховаться. Идем дальше:

Code:

sub FindMen()

VAR SerChar, ColChar, NamChar, DistChar

Repeat

UO.FindType( ‘0x0190’, ‘-1’, ‘1’ )

If UO.FindCount() > 0 Then

SerChar = UO.GetSerial( ‘finditem’ )

UO.Print( ‘Нашли чара! Его сериал: ‘ + SerChar )

UO.Ignore( ‘finditem’ )

Else

wait( 500 )

Endif

Until UO.FindCount() == 0

UO.IgnoreReset()

endsub

Ну вот. В случае успешного поиска мы записываем в переменную SerChar сериал этого чара, потом выводим на экран сообщение с этим сериалом и даем команду игнорировать этого чара при следующих поисках. Что теперь происходит в скрипте? При запуске скрипт производит первый поиск, если никого рядом нету — ждет полсекунды и выходит из скрипта. Если же кто-то найден — берется его сериал, выводится сообщение, этот чар игнорируется при следующих поисках. Так как кто-то был найден — цикл будет продолжен (условие в until не выполняется). И так далее.

Теперь один важный момент. Когда я описывал параметры команды FindType, там упоминалась установка дистанции поиска на земле. Все дело в том, что инжект позволяет изменять расстояние, на котором мы будем искать необходимое нам на земле (то есть вокруг чара). Минимум — это 1 тайл (клетка), максимум — зависит от шарда, обычно это 12-14 тайлов. Это очень удобно. В самом деле — не всегда нужен поиск на максимальной дистанции, часто нужно поискать что-то совсем рядом с чаром, а на те объекты, что находятся вне пределов возможностей чара для использования лучше не обращать внимания. Эта установка производится через команду Set (через эту команду производится достаточно много разных установок, мы еще будем возвращаться к этой команде). Пока нас интересует параметр finddistance.

UO.Set( ‘finddistance’, ‘6’ ) — устанавливает параметр finddistance в 6 тайлов (клеток).

Обратите внимание на синтаксис команды — и параметр, и значение пишутся в кавычках. Добавим эту команду в наш скрипт:

Code:

sub FindMen()

VAR SerChar, ColChar, NamChar, DistChar

UO.Set( ‘finddistance’, ‘6’ )

Repeat

UO.FindType( ‘0x0190’, ‘-1’, ‘1’ )

If UO.FindCount() > 0 Then

SerChar = UO.GetSerial( ‘finditem’ )

UO.Print( ‘Нашли чара! Его сериал: ‘ + SerChar )

UO.Ignore( ‘finditem’ )

Else

wait( 500 )

Endif

Until UO.FindCount() == 0

UO.IgnoreReset()

endsub

Надо понимать — мы установили дистанцию для поиска командой FindType для всех скриптов, которые вы будете запускать в течение текущего сеанса игры. После перезапуска инжекта дистанция сбросится на дистанцию по умолчанию (вы можете ее посмотреть если наберете в клиенте команду ,set finddistance без значения).

Получился вполне рабочий скрипт. Единственное — информации о найденном чаре мало. Хочется больше о нем узнать. Нет проблем. Давайте расширять возможности скрипта. Сначала добавим определение расстояния до этого чара. Для этого используется команда UO.GetDistance (эта команда возвращает расстояние до объекта):

Code:

sub FindMen()

VAR SerChar, ColChar, NamChar, DistChar

UO.Set( ‘finddistance’, ‘6’ )

Repeat

UO.FindType( ‘0x0190’, ‘-1’, ‘1’ )

If UO.FindCount() > 0 Then

SerChar = UO.GetSerial( ‘finditem’ )

DistChar = UO.GetDistance( ‘finditem’ )

UO.Print( ‘Нашли чара! Его сериал: ‘ + SerChar )

UO.Print( ‘Расстояние до этого чара: ‘ + str( DistChar ) )

UO.Ignore( ‘finditem’ )

Else

wait( 500 )

Endif

Until UO.FindCount() == 0

UO.IgnoreReset()

endsub

У нас в скрипте появилась новая команда: str. Она написана в нестандартном синтаксисе, то есть без префикса UO. Эта команда (на самом деле тут у нас очередная небольшая путаница в терминологии, большинство команд, называемых мною, на самом деле является встроенными функциями, но выбор терминологии — право автора учебника ) относится к командам, встроенным в скриптовый модуль инжекта, их не так много, но мы в ближайшем будущем будем использовать только три, причем одну из них мы уже хорошо знаем:

str( число) — преобразует число в строку

int( строка) — преобразует строку в число

wait( число) — ну это вы уже знаете…

Другие команды, встроенные в скриптовый модуль (они все пишутся без префикса UO) мы будем рассматривать по мере необходимости.

Итак, теперь наш скрипт определяет расстояние до найденного чара и выводит о нем информацию. Продолжим. Еще было бы неплохо, определить — ПК или АПК этот чар. Инжект нам это позволяет сделать. Для этого нам потребуется команда GetNotoriety.

UO.GetNotoriety( object ) — возвращает параметр обьекта object (по умолчанию — персонажа игрока) — злобность (цвет). Значения такие:

1 — Innocent (синий), 2 — Friend (зелёный), 3 — Gray (серый), 4 — Criminal (серый), 5 — Enemy (рыжий), 6 — Murderer (красный).

Не на всех шардах есть все эти значения, поэтому мы не будем встраивать в скрипт преобразование числа в название цвета, добавим просто определение злобности и вывод номера:

Code:

sub FindMen()

VAR SerChar, ColChar, NamChar, DistChar

UO.Set( ‘finddistance’, ‘6’ )

Repeat

UO.FindType( ‘0x0190’, ‘-1’, ‘1’ )

If UO.FindCount() > 0 Then

SerChar = UO.GetSerial( ‘finditem’ )

DistChar = UO.GetDistance( ‘finditem’ )

ColChar = UO.GetNotoriety( ‘finditem’ )

UO.Print( ‘Нашли чара! Его сериал: ‘ + SerChar )

UO.Print( ‘Расстояние до этого чара: ‘ + str( DistChar ) )

UO.Print( ‘Уровень злобности этого чара: ‘ + str( ColChar ) )

UO.Ignore( ‘finditem’ )

Else

wait( 500 )

Endif

Until UO.FindCount() == 0

UO.IgnoreReset()

endsub

Ну вот. Осталась только одна характеристика найденного чара, которую мы еще не выводим, это его имя. Добавим в скрипт и это, только сначала обращу ваше внимание на одну тонкость. Дело в том, что до тех пор, пока вы не кликнули по нему — инжект не знает имени этого чара и не может его предоставить нам. Учтем это. Заодно запомните очередную команду: Click.

UO.Click( object ) — эмулирует клик левой клавишей мышки по указанному объекту.

Ну и заодно:

UO.GetName( object ) — Возвращает параметр обьекта object (по умолчанию — персонажа игрока) — имя обьекта.

Добавляем. Сразу только укажу — после клика надо поставить какую-то паузу, чтобы дождаться реакции сервера на одиночный клик по чару (должно высветиться в игре имя чара). Вполне вероятно, что указанной мною паузы в полсекунды вам не хватит — тогда увеличьте ее.

Code:

sub FindMen()

VAR SerChar, ColChar, NamChar, DistChar

UO.Set( ‘finddistance’, ‘6’ )

Repeat

UO.FindType( ‘0x0190’, ‘-1’, ‘1’ )

If UO.FindCount() > 0 Then

SerChar = UO.GetSerial( ‘finditem’ )

DistChar = UO.GetDistance( ‘finditem’ )

ColChar = UO.GetNotoriety( ‘finditem’ )

UO.Click( ‘finditem’ )

wait( 500 )

NamChar = UO.GetName( ‘finditem’ )

UO.Print( ‘Нашли чара! Его сериал: ‘ + SerChar )

UO.Print( ‘Расстояние до этого чара: ‘ + str( DistChar ) )

UO.Print( ‘Уровень злобности этого чара: ‘ + str( ColChar ) )

UO.Print( ‘Имя этого чара: ‘ + NamChar )

UO.Ignore( ‘finditem’ )

Else

wait( 500 )

Endif

Until UO.FindCount() == 0

UO.IgnoreReset()

endsub

На этом второй урок закончен. В третьем уроке мы продолжим изучать работу с объектами в скриптах, а также изучим оператор for…next и массивы.

hex.flybb.ru

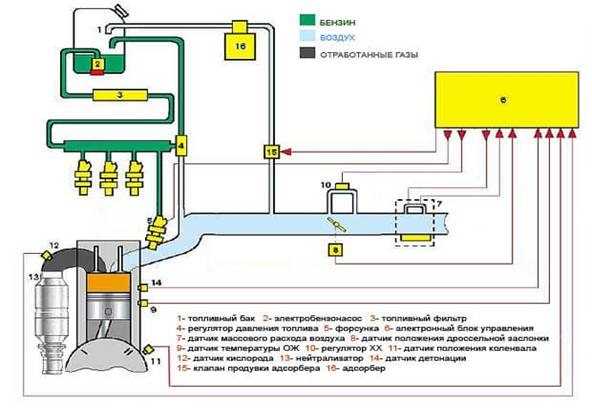

Принцип работы инжектора: как работает, устройство

Инжектор — это революция в автомобилестроении. Сам по себе механизм сложный и для максимальной производительности его работа должна быть хорошо отлажена. Инжекторная система подачи топлива в двигатель работает по средствам ЭБУ (электронный блок управления), который высчитывает параметры топливной смеси перед ее подачей в цилиндры и управляет подачей напряжения на катушку зажигания для создания искры. Инжекторные агрегаты сместили с производства карбюраторные моторы.

В карбюраторных устройствах задачу подачи исполняет механический эмулятор, что не совсем удобно, потому что его система не способна сформировывать оптимальную смесь при низких температурах, оборотах и старте двигателя. Использование компьютерного блока дало возможность максимально точно осуществлять расчет параметров, и беспрепятственно на любых оборотах и температуре подавать топливо, соблюдая при этом экологические стандарты. Минус наличия ЭБУ в том, что если возникнут проблемы, например, слет прошивки, то мотор начнет работать либо с перебоями, либо вовсе откажется функционировать.

Инжекторный двигатель

Вообще, инжекторный двигатель работает по тому же принципу, что и дизельный. Отличие только в устройстве зажигания, которое придает ему мощности на 10% больше чем у карбюраторного мотора, что не так уж и много. О плюсах и минусах системы пусть спорят профессионалы, но знать устройство инжектора или хотя бы иметь представление о его строении обязан каждый водитель, планирующий ремонтировать двигатель собственноручно. Также со знаниями инжекторного узла, вас не смогут обмануть на СТО недобросовестные работники.

История возникновения инжекторной системы впрыска

Инжектор по сути, форсунка, выступающая распрыскивателем горючего в двигателях. Изготовлен первый инжекторный мотор был в 1916 году российскими конструкторами Стечкиным и Микулиным. Однако воплощена система впрыска топлива в автомобилестроении, была только в 1951 году западногерманской компанией Bosch, которая наделила двухконтактный мотор незамысловатой механической конструкцией впрыска. Примерил на себя новинку микролитражный купе «700 Sport» компании Goliath из Бремена.

По прошествии трех лет задумку подхватил четырехконтактный мотор Mercedes-Benz 300 SL — легендарное купе «Крыло Чайки». Но, так как жестких экологических требований не было, то идея инжекторного впрыска была не востребована, а состав элементов сгорания двигателей не вызывал интереса. Главной задачей на тот момент было повысить мощность, поэтому состав смеси составлялся с расчетом избыточного содержания бензина. Таким образом, в продуктах сгорания, вообще, не было кислорода, а оставшееся несгоревшее горючие образовывало вредоносные газы посредством неполного сгорания.

Установлен инжекторный двигатель

Стремясь увеличить мощность, разработчики ставили на карбюраторы ускорительные насосы, заливавшие горючие в коллектор с каждым нажатием на педаль акселератора. Только в конце 60 х-годов 20 века проблема загрязнения окружающей среды промышленными отходами стала ребром. Транспортные средства заняли лидирующую строчку среди загрязнителей. Было решено для нормальной жизнедеятельности кардинально перестроить конструкцию топливного аппарата. Тут-то и вспомнили за инжекторную систему, которая гораздо эффективнее обычных карбюраторов.

Так, в конце 70-го произошло массовое вытеснение карбюраторов инжекторными аналогами, превосходящими во много раз эксплуатационными характеристиками. Испытательной моделью выступил седан Rambler Rebel («Бунтарь») 1957 модельного года. После инжектор был включен в серийное производство всеми мировыми автопроизводителями.

Как работает инжектор?

Обычно он имеет в своей конструкции следующие составляющие:

- ЭБУ.

- Форсунки.

- Датчики.

- Бензонасос.

- Распределитель.

- Регуляторы давления.

Если описывать коротко принцип работы инжектора заключается в следующем:

- на датчики поступают сигналы о работе системы;

- после блок сопоставляет параметры и осуществляет управление системой;

- затем идет подача электрического разряда на форсунки, под его натиском они открываются, впуская смесь из топливной магистрали во впускной коллектор.

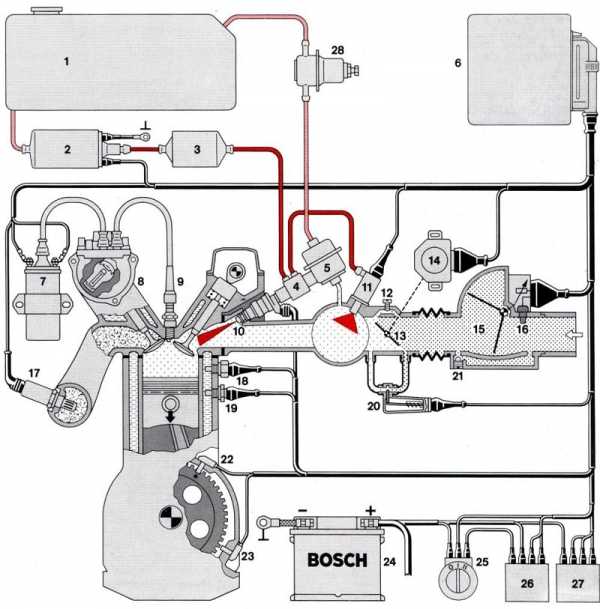

Схема инжекторного мотора

Электронный блок управления

Его задача беспрерывно анализировать поступающие параметры от датчиков и давать команды системами. Компьютер учитывает факторы внешней среды и особенности различных режимов работы двигателя, при которых происходит эксплуатация. В случае выявления несовпадений, центр подает команды исполнительным элементам для коррекции. ЭБУ также имеет систему диагностики. Когда случается сбой, она распознает возникшие неполадки, оповещая водителя индикатором «CHECK ENGINE». Вся информация о диагностических кодах и ошибках хранится в центральном блоке.

Различают 3 вида памяти:

- Однократное программируемое постоянное запоминающее устройство (ППЗУ). Хранит общую установку с последовательностью действий для управления системой. Располагается запоминающий чип в панели на плате блока, он легко сниматься и заменятся на новый. Информация здесь не меняется и при сбоях сети не стирается.

- Оперативное запоминающее устройство (ОЗУ). Выступает как временное хранилище «блокнот», где рассчитываются параметры и куда компьютер может вносить изменения. Микросхема располагается на печатной плате блока. Для ее работы постоянно нужна электрическая сеть, если питание не поступает, то все данные находящиеся во временном хранилище стираются.

- Электрически программируемое запоминающее устройство (ЭПЗУ). Временное хранилище данных и кодов-паролей противоугонной системы транспортного средства. Память не зависит от сети. Хранящиеся в ней коды нужны для сравнения с кодами иммобилайзера, если совпадения не произошло, то мотор не заведется.

Первый тойотовский инжекторный двигатель M-E 1972 года

Расположение, классификация и маркировка форсунок

После разбора вопроса как работает инжектор, просмотрим поверхностно всю инжекторную систему. Инжекторная система, производит впрыск горючего во впускной коллектор и цилиндр мотора посредством форсунки, которая способна за секунду открываться и закрываться много раз. Система делится на два типа. Классификация зависит от расположения крепления форсунки, устройства ее работы и количества:

- Моновпрыск, иначе как центральный впрыск топлива Throttle body injection (TBI), работает посредством одной форсунки, подающей горючие в цилиндры мотора. Подача струи не синхронизирована ко времени открытия впускного клапана мотора. Одноточечный впрыск простой и мало содержит управляющей электроникой. Вся система TBI находится внутри впускного коллектора. Технология сегодня не популярна и почти не задействуется при производстве авто, так как не удовлетворяет нынешним требованиям.

- Распределительный впрыск топлива Multiport Fuel Injection (MFI) на сегодня востребован, потому что гораздо совершенен. Его суть в том, что каждая форсунка подает горючее индивидуально к каждому цилиндру. Крепится конструкция снаружи впускного коллектора. Сигналы синхронизированы с последовательностью зажигания двигателя. Этот тип впрыска сложнее по конструкции, однако, мощнее НА 7–10% и экономичнее предшественников.

Сравнение карбюратора и инжектора

Есть несколько классификаций распределительного впрыска:

- одновременный – работа всех форсунок синхронна, то есть впрыск идет сразу во все цилиндры;

- попарно-параллельный – когда одна открывается перед впуском, а другая перед выпуском;

- фазированный или двухстадийный режим – инжектор открывается только перед впуском. Дает возможность на малых оборотах, при резком нажатии на педаль акселератора увеличить момент двигателя. Впрыск проходит в два этапа.

- непосредственный (впрыск на такте впуска) GDI (Gasoline Direct Injection) – струя идет сразу в камеру сгорания. Для моторов с таким впрыском требуется и более качественное топливо, где незначительное количество серы и других химических элементов. Мотор GDI способен исправно служить в режиме сгорания сверхобедненной топливовоздушной смеси. Меньшее содержание воздуха делает состав менее воспламеняемым. Горючее внутри цилиндра прибывает как облако, пребывающее рядом со свечей зажигания. Смесь схожа с стехиометрическим составом, который легко воспламеняется.

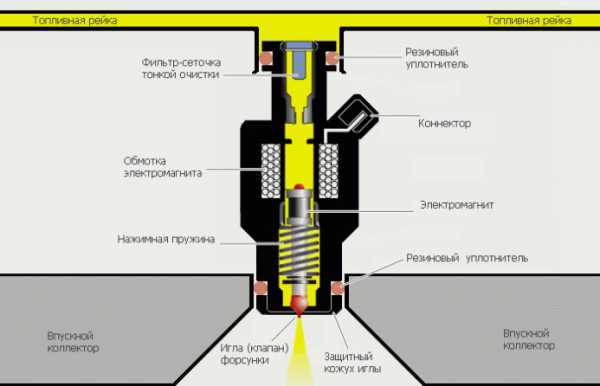

Инжекторные форсунки имеют разный способ подачи струи:

- Электрогидравлический. Работает посредством разницы давления дизеля на поршень и форсунку. Когда клапан обесточен, иглу форсунки жидкостью придавливает к седлу. А если клапан открывается, то открывается и дроссель, после чего осуществляется заполнение дизелем топливной магистрали. Во время этого давление на поршень снижается, а на игле ничего не происходит, что ее и поднимает в момент впрыска.

Устройство инжектора

- Электромагнитный. На обмотку клапана поступает электрический разряд, контролируемый ЭБУ. В итоге возникает электромагнитное поле наравне со сдавливанием пружины. Поле притягивает иглу и освобождает сопло для подачи струи. Пружина возвращается в прежнее положение после рассеивания электромагнитного поля, отправляя иглу на свое место.

- Пьезоэлектрический. Самый продвинутый тип, применяется в дизельных агрегатах. Скорость его действий превышает предыдущие типы в четыре раза, помимо этого, количество впрыскиваемого топливо максимально выверено. Действия инжектора основаны на принципе гидравлики, работа осуществляется из-за разницы давления. Сначала игла находится на седле, потом ток растягивает пьезоэлемент, который начинает воздействовать на толкатель, чем открывает клапан для движения топлива в магистраль. Затем давление спадает, и игла подымается, вверх осуществляя впрыск.

Нейтрализатор/катализатор

Для сокращения выброса окисей углерода и азота, в инжектор был добавлен каталитический нейтрализатор. Он преобразует выделенные из газов углеводороды. Применяется на инжекторах лишь с обратной связью. Перед катализатором имеется датчик содержания кислорода в выхлопных газах, по-другому его называют как лямбда-зонд. Контроллер, получая информацию от датчика, вытягивает подачу топливной смеси до нормы. В нейтрализаторе есть керамические составляющие с микроканалами, где содержатся катализаторы:

- два окислительных из платины и палладия;

- один восстановительный из родия.

Инжекторная топливная система

Нельзя чтобы мотор с нейтрализатором работал на этилированном бензине. Это выведет из строя не только нейтрализаторы, но и датчики концентрации кислорода.

Так как простых каталитических нейтрализаторов недостаточно, то используется рециркуляция отработавших газов. Она существенно убирает образовавшиеся оксиды азота. Помимо этого, для этих целей устанавливается дополнительный NO-катализатор, так как система EGR не способна создать полное удаление NOx. Есть два типа катализаторов для понижения выбросов NOx:

- Селективные. Не привередливы к качеству топлива.

- Накопительного типа. Гораздо эффективнее, но очень чувствительны к высокосернистым горючим, что нельзя сказать о селективных. Поэтому они обширно применяются на авто для стран с малым количеством серы в топливе.

Основные датчики

- Датчик положения коленчатого вала (Датчик Холла). Дает блоку знать, расположение поршней в цилиндрах. Суть работы в том, что находящееся на валу мотора зубчатое колесо двигается около магнита. Его зубья искажают магнитное поле, создавая импульсы в катушке. ЭБУ считывает эти импульсы и определяет положение коленвала. Если этот датчик вышел из строя, то до СТО доехать на своей машине не получится.

- Датчик расхода воздуха (ДРВ). Существует два вида таких датчиков, один измеряет массу другой объем вбираемого воздуха. ДМРВ производит замер и посылает в ЭБУ. В потоке есть нагревательный элемент, температура которого автоматически держится на нужном показателе. Чем тяжелее воздух, тем больший ток должен проходить через него, для поддержания оптимальной температуры. Потому ЭБУ по силе тока определяет массу всасываемого воздуха. Что касается датчика объёма (ДОРВ), то он устроен так. В потоке, где проходит забор воздуха, установлена перегородка, открывающаяся под натиском воздуха. ЭБУ определяет положение заслонки при помощи потенциометра. Во время неполадки параметры датчика не учитываются, а расчет происходит по показателям аварийной таблицы.

ЭБУ инжектора

- Датчик положения дроссельной заслонки. Контролирует положение дроссельной заслонки, из-за чего ЭБУ может правильно сокращать или увеличивать расход горючего.

- Датчики кислорода (лямбда-зонд). Вычисляет количество кислорода в выхлопных газах. На его показаниях ЭБУ выявляет бедную смесь и вносит поправки.

- Датчик температуры охлаждающей жидкости. Дает понять компьютеру, когда мотор достиг нужной рабочей температуры. В момент аварии, параметры датчика игнорируеются, температура, берется из таблицы опираясь на время работы двигателя.

- Коллекторный датчик абсолютного давления (ДАД) Анализирует воздух и его количество во впускном коллекторе, этот показатель нужен для устанавливания количества проводимой энергии.

- Датчик напряжения. Смотрит за напряжением бортовой сети машины. По его показаниям контроллер может набавлять или, наоборот, уменьшать холостые обороты мотора.

- Датчик детонации. Представляет собой высокочастотный микрофон, улавливающий недопустимые звуковые вибрации в моторе. Получая аномальные звуки, контроллер производит автоматическое корректирование угла опережения.

Система подачи топлива

Узел включает в себя:

- топливный насос;

- топливный фильтр;

- топливопроводы;

- рампу;

- форсунки;

- регулятор давления топлива.

Система подачи топлива

Рассмотрим, как работает бензонасос на инжекторе. Насос находится в топливном баке и подает бензин на рампу под давлением 3,3–3,5 Мпа, что обеспечивает качественный распыл горючего по цилиндрам. Если обороты мотора увеличиваются, заметно возрастает и аппетит, то есть для сохранения давления, в рампу нужно поставлять больше бензина. Поэтому бензонасос по оповещению контроллера начинает ускорять вращения. Вовремя, прохода бензина к топливной рампе, лишнее убирается регулятором давления и спускается назад в бензобак, поддерживая тем самым постоянное давление в рампе.

Топливный фильтр находится под капотом кузова за топливным баком, он вмонтирован между электробензонасосом и топливной рампой в подающую магистраль. Его конструкция не разбирается, она являет собой металлический корпус с бумажной фильтрующей установкой.

Есть прямой и обратный топливопровод. Первый нужен для топлива, идущего из модуля насоса в рампу. Второй возвращает излишки горючего после регулятора назад в бензобак. Рампа – полая планка, соединённая с форсунками, регулятором давления и штуцером контроля давления в системе. Установленный на ней регулятор контролирует давление внутри ее и во впускной трубе. Его конструкция содержит мембранный клапан с диафрагмой и пружину, поджатую к седлу.

Интересное по теме:

загрузка…

Вконтакте

Одноклассники

Google+

ktonaavto.ru